РЕАЛИЗАЦИЯ АЛГОРИТМА ШИФРОВАНИЯ ТЕКСТА МЕТОДОМ ШИФРА ЦЕЗАРЯ

Секция: 3. Информационные технологии

XVIII Студенческая международная заочная научно-практическая конференция «Молодежный научный форум: технические и математические науки»

РЕАЛИЗАЦИЯ АЛГОРИТМА ШИФРОВАНИЯ ТЕКСТА МЕТОДОМ ШИФРА ЦЕЗАРЯ

Криптография — это искусство и наука шифрования. По крайней мере, с этого все начиналось. Сегодня понятие криптографии серьезно расширилось и включает в себя аутентификацию, цифровые подписи и множество других элементарных функций безопасности. Криптография охватывает разные области математики, теории связи, технические дисциплины, создающие фундамент для построения защиты данных и взлома шифров.

Существует довольно много алгоритмов шифрования информации.

Наиболее известным из древних шифров замены является шифр Цезаря, названный так в честь римского императора Гая Юлия Цезаря, который использовал его для секретной переписки со своими генералами. Шифр Цезаря является одним из наиболее изученных в криптографии, и он очень полезен тем, что иллюстрирует принципы модульной арифметики, одной из математических основ кодированного письма. Принцип сокрытия информации в данном шифре довольно не сложен. Каждая буква в сообщении заменяется другой буквой, расположенной в алфавите на определенной позиции правее.

Чтобы расшифровать данное сообщение, нужно было всего лишь знать на какое количество позиций необходимо сместить буквы. Специалисты расходятся во мнениях по поводу практического применения шифра Цезаря, кто-то, утверждая, что сам Гай Юлий Цезарь заменял букву текста, смещая на четыре позиции в алфавите, а кто-то говорит, что он смещал на 3 позиции относительно первоначальной буквы. Также нет точного ответа, в какую именно сторону необходимо было двигаться по алфавиту, вправо или влево.

В наше время кодирование информации стало очень популярной темой для обсуждения, так как необходимо для передачи информации по интернету (например, банковские операции), защите непосредственно компьютерных систем от несанкционированного доступа и т. п. На конференциях по криптографии поднимаются самые разные темы, связанные с компьютерной безопасностью, высшей математикой, квантовой физикой, статистикой, гражданским и уголовным правом, проектирование микросхем, экстремальным программированием, проблемами пользовательского интерфейса и т. п.

Мне кажется, в наше время надо больше уделять времени информационной безопасности. Хотя говорят, что не существует таких систем безопасности, которые нельзя было бы обойти, всегда найдется человек, который сможет это сделать. Но все равно надо стремиться огородить свою информацию от посторонних глаз. Сейчас Европа и другие страны БРИКС планируют выделить деньги для защиты своей информации, для создания собственных автономных систем, таким образом снять зависимость от США.

Этот пример не указывает прямо на цель моей работы, а скорее затрагивает частичку такой большой сферы как информационная безопасность, кто-то даже может подумать, что он не уместен, что используемый мной шифр достаточно не многосложен, и никак не мог бы быть внедренным в огромные системы. Я просто хочу донести саму идею, замысел, что все не стоит на месте, развивается, и нам следует идти в ногу со временем.

Целью данной работы является разработка автоматизированной системы для работы с информацией, требующей защиту.

Объект исследования — шифрование и дешифрование текста, для обеспечения доступа к файлам определенному кругу лиц. За основу создания данной программы шифрования взята технология шифра Цезаря.

Задачи исследования:

1) Проанализировать научную литературу о криптографии.

2) Разработка автоматизированной системы шифрования методом шифра Цезаря.

Методологическую основу исследования составляет литература о различных методах шифрования и использовании их на практике.

Методы исследования. Для решения поставленных задач использовались методы эмпирического исследования: анализ литературы по теме исследования, сравнительно-сопоставительного анализ; обобщения и систематизации полученных данных, разработка ПО.

База исследования: Армавирский машиностроительный техникум Краснодарского края.

Теоретическая значимость исследования состоит в том, что был собран и проанализирован научный материал о криптографических методах.

Практическая значимость исследования. Благодаря проделанной работе появилось ПО. Создание его позволило проникнуть в значимость информационной безопасности, понять ее аспекты и в дальнейшем использовать более продвинутые и более защищенные методы шифрования данных.

Описание разработки. Перейдем к самой разработке. Для написания программы была выбрана среда разработки Microsoft Visual Studio 2008. Язык программирования — Visual Basic на платформе .Net.

Назначение и условия применения программы. Программный продукт “Shifr Cezar” предназначен для шифрования и дешифрования информации методом шифра Цезаря, запись зашифрованных данных в файл, а также открытие файла для просмотра его содержимого. Он, возможно, ориентирован на предприятия с малым количеством денежных средств, программа облегчает работу передачи конфиденциальной информации. Хотя проект в последующем требует доработок. Программа создана главным образом для малых предприятий с небольшим уровнем секретности.

Входные и выходные данные. В качестве входных данных выступает информация, которую необходимо зашифровать, вводимая в текстовые поля.

Перечень выходных данных:

1) Зашифрованное сообщение, которое можно записать в файл;

2) Прочитанное из файла зашифрованное сообщение;

3) Расшифрованная информация;

4) Файл с его полной записанной информацией.

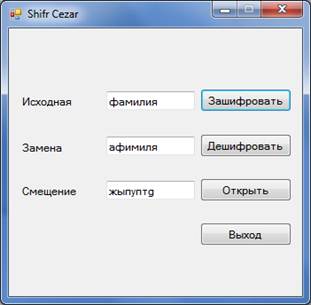

Управление формой осуществляется с помощью кнопок, которые отвечают за различные действия с программой.

Алгоритм. При запуске программы, высвечивается форма с 3 текстовыми полями, надписями к ним и управляющие действиями пользователя кнопки.

Если необходимо зашифровать определенный текст, то его вводят в текстовое поле с надписью «Исходная» и нажимается кнопка «Зашифровать» (рис. 1). Происходит автоматическое заполнение других двух полей уже зашифрованным текстом и выводится сообщение предлагающее записать результат шифрования в файл. Другое условие выполнения при нажатии кнопки «Зашифровать» это, если поле с надписью «Исходная» пустое, то выполняется шифрование текста из файла. Это удобно, когда файл записан, но в нем информация не защищена.

Рисунок 1. Шифрование информации

При нажатии на кнопку «Дешифровать» (рис. 2) происходит автоматическое чтение из файла, его дешифрование, заполнение всех полей уже дешифрованным текстом и выводится сообщение предлагающее записать результат дешифрования в файл.

Рисунок 2. Дешифрование информации

При нажатии на кнопку «Открыть» будет открыт файл, в который осуществляется запись зашифрованного или дешифрованного сообщения.

При нажатии на кнопку «Выход» будет осуществлен выход из программы.

Заключение.

В результате разработки программы “Shifr Cezar” были достигнуты поставленные цели: изучен материал по криптографии и разработана программа, в которой выполнены надлежащие ей функции.

Список литературы.

1. Адаменко М.В. Основы классической криптологии: секреты шифров и кодов, 2012. — 88 с.

2. Жуан Гомес Математики, шпионы и хакеры. Кодирование и криптография, 2014. — 25—26 с.

3. Ростовцев А.Г., Маховенко Е.Б. Теоретическая криптография, 2005. — 188—189 с.

4. Тилборг ван Х.К.А. Основы криптологии. Профессиональное руководство и интерактивный учебник, 2006. — 19—20 с.

5. Фергюсон Н., Шнайер Б. Практическая криптография, 2004. — 25 с.