ПРИНЦИПЫ ФУНКЦИОНИРОВАНИЯ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ ДЛЯ АНОНИМНОГО ДОСТУПА В ИНТЕРНЕТ

Секция: 3. Информационные технологии

лауреатов

участников

лауреатов

участников

XXV Студенческая международная заочная научно-практическая конференция «Молодежный научный форум: технические и математические науки»

ПРИНЦИПЫ ФУНКЦИОНИРОВАНИЯ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ ДЛЯ АНОНИМНОГО ДОСТУПА В ИНТЕРНЕТ

Введение.

На сегодняшний день параноидальные шутки по поводу слежения за деятельностью людей в интернете уже не кажутся такими смешными. Шутки окончательно закончились, когда Эдвард Сноуден в 2013 году передал газетам The Guardian и The Washington Post секретную информацию АНБ о проекте PRISM, что подтверждало слежку американских служб за гражданами по всему миру. С тех пор разговоры о слежке стали возникать куда чаще и куда серьезнее. И теперь стоит задуматься, можно ли чувствовать себя в безопасности, пользуясь привычной почтой, поисковиком или социальной сетью, ведь многие корпорации пошли на содействие спецслужбам. Большинство из нас пользуется сервисами от Google, Microsoft, Apple или Facebook, но теперь стоит учитывать, что они на другой стороне. В свете этих событий многие стали задаваться вопросом: «Как защитить себя в интернете?». Но прежде чем перейти к ответу на этот вопрос, стоит ответить на другой, возникший у большинства простых людей: «Зачем мне себя как-то от этого защищать, если мне нечего скрывать?». И они отчасти будут правы, анонимность в сети нужна далеко не всем, тогда кому? Первые кто приходят в голову это киберпреступники, торговцы нелегальными вещами и педофилы. И да это так, но это далеко не единственные личности, которым необходима анонимность. Активисты разного рода, журналисты и просто люди, заботящиеся о своей приватности, составляют портрет пользователей, ищущих защиту. Именно в этот момент хочется вспомнить, как отвечают разработчики Tor’а на вопрос «А что, у вас есть что скрывать» фразой: «Нет, это не секрет — просто это не ваше дело.». Представим простую ситуацию, когда есть человек, знающий какую-либо тайну, не совсем отвечающим нормам закона, пускай государственную или просто какой ни будь организации. Не сложно догадаться, что за публикацию подомной информации в сети медалью вас не наградят. Воспользовавшись же простыми правилами и программным обеспеченьем, можно избежать неприятностей и при этом обнародовать новость. С каждым днем уровень цензуры и контроля людей правительством безоговорочно растет, и никто не знает, как сложится все дальше. Именно поэтому очень важно знать, не обязательно в практических целях, сколько в информационных, как защитить себя в интернете и остаться анонимным.

На текущий момент, какая бы то ни была анонимность в сети практически полностью отсутствует. С самого первого клика все ваши действия фиксируются, обрабатываются и перенаправляются. Далеко не секрет, что провайдер, которым вы пользуетесь, фиксирует все ваши действия. Да и я полагаю, многие из вас замечали, что при посещении сайтов на подобии Яндекса или просто интернет магазинов вам высвечивается реклама тех товаров или услуг, которые вы просматривали или искали, пускай вы уже не раз завершали сессию. Так же вся ваша почта хранится на почтовом сервере и к ней может быть получен доступ при необходимости. Для такого чтобы избежать подобных веще и существует множество сервисов и услуг, позволяющих скрыть ваш реальный ip адрес, зашифровать проходящий через вас траффик и не оставить следов. В этой статье мы рассмотрим различные способы, позволяющие остаться анонимным.

Tor.

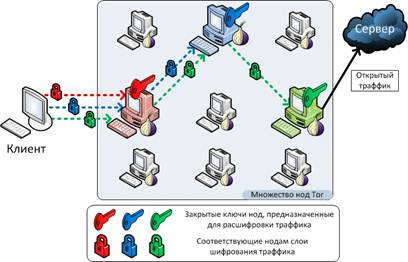

Начнем мы с самого популярного на сегодня сервиса под названием Tor (The Onion Router). Это свободное и открытое программное обеспечение, обеспечивающее луковую маршрутизацию, то есть анонимный обмен информацией через компьютерную сеть. Простым языком это система маршрутов, в которой клиент соединяется с интернетом через цепочку узлов (обычно три). Каждый пакет данных, попадающих в систему, проходит через три узла, выбранных случайным образом. Так же пакет шифруется ключом для каждого узла. Когда пакет попадает к узлу, он расшифровывает его своим ключом и узнает куда передавать его дальше. На рисунке 1 можно увидеть схему работы Tor'a. Одним из главных плюсов Тора — это простота в использовании. Достаточно просто скачать и установить необходимое ПО и запустить его и все, вы уже в сети, под защитой. Главным же минусом является весьма маленькая скорость соединения. Стоит также понимать, что Тор не дает 100 % безопасности, хотя и существует множество модификаций, устраняющих основные угрозы.

Рисунок 1. Принцип работы Tor

Другой, не менее важной функцией Тора является доступ к так называемой Глубокой паутине — это страницы из всемирной паутины, которые не индексируются поисковиками. Состоит из страниц, динамически генерируемых по запросам к онлайн базам данных. Пользователь подключенный к сети через Тор получает доступ к псевдо-доменам верхнего уровня, например: onion. Сайт, названный The hidden wiki, имеет ссылку http://kpvz7kpmcmne52qf.onion и все сайты с доменом onion имеют схожие не внятные адреса. Доступ к Глубокой паутине дает возможность завести себе электронную почту, которую нельзя отследить или несанкционированно прочитать, а также завести себе электронный кошелек для хранения криптовалюты Bitcoin, но об этом позднее.

I2P.

Как и Тор I2P (Invisible Internet Project) создана для анонимного доступа в интернет, но с большим уклоном на анонимные скрытые службы, то есть для создания анонимных сайтов, форумов или чатов. Представляет собой анонимную распределенную сеть, которая дает приложениям такой транспортный механизм, позволяющий защищено передавать сообщения. Адреса сайтов в I2P, как и в тор. Находятся в своем псевдо-доменном пространстве i2p. Для простоты понимания такую маршрутизацию называют «чесночной», полагается, что сообщение (или чеснок) содержит в себе некоторое количество сформированных сообщений с информацией по их доставке (зубчиков). В момент формирования Чеснока, он может содержать не только наши зубчики, но и транзитные. Только создатель чеснока может знать какой из зубчиков является нашим, а какой является транзитным сообщением, проходящим через нас. Весь трафик проходит по односторонним анонимным туннелям. Все передаваемые пакеты расходятся по разным туннелям, что добавляет защиты файлам. Также раз в 10 минут эти туннели меняются на новые, с новыми цифровыми подписями и ключами шифрования. Использование I2P также просто, как использование Тор. Вам достаточно лишь скачать и установить на своём компьютере клиентское приложение, которое и будет зашифровывать, и расшифровывать ваш трафик, и направлять его в сеть I2P.

RetroShare.

Настало время рассмотреть защиту в сети с несколько другой стороны. Далеко не всегда нам нужно выходить непосредственно в скрытую сеть, в некоторых случаях нужно лишь защищенное соединение между двумя пользователями. Для таких ситуаций существует RetroShare. Это приложение, предназначенное для построения сети по принципу Friend to Friend. Основной замысел состоит в том, чтобы общаться и обмениваться файлами только с доверенными людьми, по этой причине RetroShare часто относят к DarkNet (сети, не имеющие выхода в интернет). Чтобы соединиться с другим пользователем необходимо создать пару GPG-ключей и после обмена ассиметричным ключом и проверки подлинности, устанавливается SSH-соединение. Но функционал приложения не ограничивается одними лишь диалогами. В сети также доступны чаты, почта, различные форумы и голосовой чат. Со стороны очень напоминает свою закрытую социальную сеть или мессенджер на подобии ICQ.

Bitcoin.

Установить и запустить Тор или I2P, защитив таким образом свое соединение с сетью бывает недостаточно, чтобы в полной мере сохранить анонимность. Есть много других каждодневных операций, помимо выхода в сеть, которые также требуют защиты. Одна из которых Передача и использование валютных средств. Ведь если вы будите пользоваться своей банковской картой или, например, PayPal это непременно выдаст вас и все ваши данные. Именно для того чтобы защититься от такого в Глубокой паутине используются криптовалюты, более популярная из них это Bitcoin. Криптовалюта — это разновидность цифровой валюты, эмиссия и учет которой основаны на асимметрическом шифровании применении различных криптографических методов защиты. Функционирование всей системы происходит децентрализовано в распределенной компьютерной сети. Чтобы использовать биткойны или создать кошелек, необязательно быть подключенным к сети через Тор, достаточно лишь воспользоваться одним из сервисов для создания. Для обмена валюты. Вам достаточно указать номер кошелка (Пример: 1723ada0-8907-495a-8ed1-5262b31433a9) и количество монет. Одним из главных минусов таких кошельков это то, что, если вы забудете пароль, его будет невозможно восстановить, соответственно все ваши деньги просто пропадут. Существует много видов криптовалюты, но ни одна из них не получила такой популярности как Bitcoin и не используются для платежей в сети.

Прочие методы защиты.

Если вам нужно сохранить высокую скорость и при этом нет необходимости шифровать весь свой трафик, можно воспользоваться множеством простых сервисов, которые помогут вам остаться анонимным при совершении простых действий.

Для анонимного поиска в сети, можно воспользоваться такими сайтами как DuckDuckGo, Ixquick или Start Page. Все они не распознают ip адреса, не сохраняют куки файлы и историю запросов. Именно поэтому они не выстраивают ответы по релевантности, как прочие поисковики, что позволяет видеть более объективную выдачу.

В сети есть несколько сервисов, позволяющих завести временную или просто анонимную почту. Так на сайте 10 Minute Mail можно создать ящик, который будет существовать 10 минут. По истечении указанного времени, можно будет заказать продление. А сервис Hushmail, готов предоставить 25 мегабайт пространства для хранения вашей почты. Письма не хранятся на сервере, и пароль восстановить нет возможности.

Для секретного хранения ваших файлов можно использовать SpiderOak. Это облачное хранилище. Которое хранит все файлы в зашифрованном виде, по технологии zero-knowledge. Бесплатно доступны 2 гигабайта облачного пространства.

Выводы.

Таким образом в этой статье мы рассмотрели наиболее популярные и просты способы обеспечения анонимности в сети. Очень важно осознавать, что ни одно из этих средств не является панацеей и не обеспечивает 100 % анонимности. У всех есть свои положительные и отрицательные стороны. Хочется привести цитату, размещенную на главной странице сервиса I2P: «У анонимности не однозначного порога, после которого можно расслабиться — мы не пытаемся создать нечто «абсолютно анонимное», но работаем над тем, чтобы атаки на такую сеть становились все более и более дорогими для злоумышленников». Отсюда делается простой вывод, что ваша анонимность — это лишь вопрос времени и средств, затраченных на ее раскрытие. При желании и достаточных «мощностях», любого пользователя можно раскрыть и вычислить. Этим занимаются не только хакеры, но и государственные органы, в чьем распоряжении огромное количество людей, денег и вычислительно мощности, достаточной, чтобы рано или поздно вас найти. Необходимо понимать, что средства, с помощью которых вы защищаетесь это далеко не все. Также важна психологическая составляющая. Так администратор сайта Nachash дал несколько советов по поводу анонимности. Наиболее важные из них:

· Всегда пишите так, чтобы вас нельзя было вычислить по стилю письма.

· Никогда и нигде не используйте свою личную информацию, так создатель Silk Road попался, рекламировав сайт, подписываясь е-мейлом, который содержал его реальное имя.

· Не ведите никаких дневников или журналов, не сохраняйте записи ни в бумажном, ни в электронном виде.

· В диалогах, добавляйте ложные детали, чтобы вас было сложнее в последствии вычислить.

Простыми словами, нельзя полагаться только лишь на техническую составляющею, такая защищенность не гарантирует успеха. Данные советы относятся больше к тем, кто будет использовать скрытые службы, вести блоги или свои собственные сайты. Для достижения максимальной скрытности, важно использовать все доступные методы и их комбинации, тогда вычисление будет максимально долгим и затратным, а для простых злоумышленников и вовсе не возможным.

Список литературы:

1. Анонимность в интернете — а кому она реально нужна? //SecurityLab.com. — [Электронный ресурс] — Режим доступа: http://www.securitylab.ru/opinion/240495.php] (Проверено: 16.04.2015).

2. Анонимность в сети Интернет // Компьютер Пресс — [Электронный ресурс] — Режим доступа: http://compress.ru/article.aspx?id=21613 (Проверено: 16.04.2015).

3. Инкогнито: 5 способов сохранить анонимность в сети // The Village — [Электронный ресурс] — Режим доступа: http://www.the-village.ru/village/business/cloud/152583-5-sposobov-sohranit-anonimnost-v-seti] (Проверено: 20.04.2015).

4. Криптовалюта // Nauchforum — [Электронный ресурс] — Режим доступа: http://nauchforum.ru/node/5602 (Проверено: 20.04.2015).

5. Методы анонимности в сети. Часть 1. Просто о сложном // Habrahabr — [Электронный ресурс] — Режим доступа: http://habrahabr.ru/post/190396/ (Проверено: 17.04.2015).

6. Не полагайтесь только на Tor: советы от человека, которого не поймали // Geektimes — [Электронный ресурс] — Режим доступа: http://geektimes.ru/post/249068/ (Проверено: 20.04.2015).

7. Обзор способ оставаться анонимным в Сети // Хакер — [Электронный ресурс] — Режим доступа: https://xakep.ru/2014/09/24/anonimuos-tips/ (Проверено: 17.04.2015).

8. 7 вещей, которые необходимо знать о Tor // Habrahabr — [Электронный ресурс] — Режим доступа: http://habrahabr.ru/post/228507 (Проверено: 17.04.2015).