Рекомендации по защите IoT-устройств от угроз и уязвимостей

Конференция: XXXI Международная научно-практическая конференция «Научный форум: технические и физико-математические науки»

Секция: Информатика, вычислительная техника и управление

XXXI Международная научно-практическая конференция «Научный форум: технические и физико-математические науки»

Рекомендации по защите IoT-устройств от угроз и уязвимостей

RECOMMENDATIONS FOR PROTECTING IOT DEVICES FROM THREATS AND VULNERABILITIES

Dmitry Vesyulin

Undergraduate student, Belgorod State National Research University, Russia, Belgorod

Ismoil Khamidov

Undergraduate student, Belgorod State National Research University, Russia, Belgorod

Akbar Zoirov

Student, Belgorod State National Research University, Russia, Belgorod

Vladimir Martinov

Student, Belgorod State National Research University, Russia, Belgorod

Аннотация. Устройства IoT («Интернет вещей»), в настоящее время, все чаще становятся жертвами атак, так как заражать их легче, чем обычные компьютеры. Это связано с некоторыми причинами, такие как наличие устаревших устройств без обновлений безопасности, низкий приоритет в цикле разработки по отношению к безопасности, слабые учетные данные и т.д. Мы продвигаем две ключевые концепции: безопасность по дизайну и конфиденциальность по дизайну. Эти понятия означают, что безопасность и конфиденциальность должны быть встроены в ядро любой системы, а не добавляться в качестве запоздалого решения. В этой статье мы рассмотрим причины уязвимостей и опишем систему IoT, разработанную с учетом конфиденциальности и безопасности, и покажем, как это влияет на выбор и подходы к проектированию.

Abstract. Nowadays IoT devices are increasingly becoming victims of attacks, because it is easier to infect them than regular computers. It caused by some reasons, such as the presence of obsolete devices with no security updates, low priority is given to security in the development cycle, weak credentials, etc. We are promoting two key concepts: security by design and privacy by design. These concepts mean that security and privacy should be built into the core of any system, and not added as a tardy solution. In this article, we will examine the causes of vulnerabilities and describe an IoT system that designed with confidentiality and security in mind and show how this affects the choice and design approach.

Ключевые слова: Интернет вещей (IoT); Архитектура; Безопасность и Защита; Атаки.

Keywords: Internet of Things (IoT); Architecture; Security and Privacy; Attacks.

ВВЕДЕНИЕ

Интернет вещей (IoT) [1] - это сеть сетей, состоящих из уникально идентифицируемых объектов («вещей»), способных взаимодействовать друг с другом без вмешательства со стороны человека, через IP-подключение. Уже подсчитано, что IoT-устройств больше, чем людей, и прогнозы роста предсказывают огромное количество дешевых устройств, соединяющих физический мир с Интернетом. С такими расширенными возможностями атаки злоумышленников становятся частым явлениям, вследствие чего необходимо перейти на другую модель, в которой безопасность основана на идентичности и доверии, а не на границах.

УРОВНИ БЕЗОПАСНОСТИ IoT

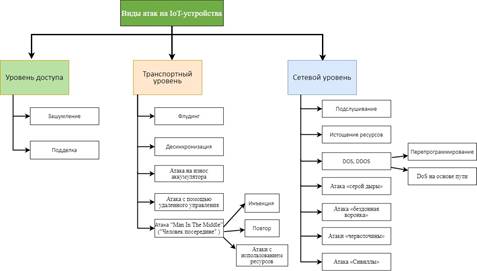

Рисунок 1. Виды атак на устройства «Интернета вещей» в зависимости от уровня

Уровень доступа

Это первый уровень, который состоит из физических датчиков и исполнительных механизмов устройств IoT для определения окружающей среды и сбора информации. Распространенная атака на этом уровне - зашумление и подделка. При атаке с помехами злоумышленник нарушает работу сети, зашумляет канал, используя высокочастотные радиосигналы [2]. Иногда злоумышленник может атаковать любой сенсорный узел, чтобы заблокировать всю сеть, что приводит к атаке типа «отказ в обслуживании» (DoS) или «распределенный отказ в обслуживании» (DDoS). В настоящее время киберпреступники используют интеллектуальные методы для запуска атак с целью подавления помех, чтобы избежать различных защитных мер, таких как Intrusion Prevention System (Система предотвращения вторжений). Для защиты от таких атак система мониторинга различает помехи и реальную передачу, где потребляемая энергия проверяется каждый раз, чтобы убедиться, что это не атака [3].

Транспортный уровень

Этот уровень контролирует сквозное шифрование; и он в основном сталкивается с двумя типами атак: флудингом и десинхронизацией[4]. При атаке флудинга, ресурсы памяти устройств расходуются путем повторного распространения управляющего сигнала. При десинхронизированной атаке злоумышленник прерывает полностью установленную линию связи между двумя подлинными конечными узлами путем повторной синхронизации (бесконечный цикл) их передачи. Это нарушает коммуникационные и исчерпывающие ресурсы сети. Такой тип атак приводит к изменению и снижению производительности сети. Другие атаки на этом уровне:

1) Атака на разрядку аккумулятора: происходит из-за большего потребления энергии при обработке таких задач, как передача, обслуживание и прием данных. Злоумышленник вводит вредоносные коды обработки, чтобы продлить задачу, иногда делая устройство неэффективным. IDS (Система обнаружения вторжений) контролирует уровень заряда батареи устройства и оценивает требования к питанию для каждой задачи [5]. Когда потребляемая мощность превышает предполагаемое пороговое значение, запускается предупреждение, которое завершает задачу, чтобы избежать разрядки батареи. Однако IDS, спроектированный с использованием одной или двух функций, не способен выявить другие атаки и требует настройки в соответствии с атакой.

2) Атака с помощью удаленного управления: в этой атаке злоумышленник пытается перехватить связь между двумя сторонами, используя бот-сети или атаку «человек посередине» (MITM), чтобы получить полный контроль над устройством [6]. В некоторых случаях злоумышленник может запустить DoS-атаку, чтобы нарушить работу ресурсов или всего устройства. Такая атака может привести к разрушительным последствиям для носимых датчиков или медицинских устройств IoT. Исследователи разработали подходы для защиты от атак с использованием удаленного управления, включив безопасность транспортного уровня (TLS) и защиту транспортного уровня дейтаграмм (DTLS) для Constrained LLN на основе протокола приложений (CoAP) [7]. CoAP является широко используемым протоколом в LLN. Тем не менее, в настоящее время появилось много других протоколов для сетей IoT, таких как MQ Telemetry Transport (MQTT), который потребляет меньше энергии устройств.

3) Атака «Человек посередине» (MITM): cлабые меры безопасности дали злоумышленникам простой способ перехватывать ресурсы сенсорных устройств. Злоумышленник может манипулировать или удалять информацию, нарушая целостность, что может привести к различным атакам: DoS, несанкционированный доступ для подделки данных, инъекция ложной информации (аутентичность), истощение ресурсов и атака инъекцией [8]. При атаке MITM злоумышленник переключается между двумя взаимодействующими устройствами, устанавливая канал связи и заверяя их в качестве авторизованного, отправляя информацию обоим и отключая их исходный канал связи. Это позволяет злоумышленнику получать данные пользователя неэтичным способом. Эффективные решения для таких атак включают систему аутентификации и IDS с использованием машинного обучения, которые дают приемлемую точность для защиты от этих атак [9].

Сетевой уровень

Этот уровень использует различные технологии, такие как радиочастотная идентификация (RFID), правила полетов по приборам (IFR), 3G, GSM, BLE, универсальная система мобильной связи (UMTS), WiFi, ZigBee и т. д. Связь в IoT-устройствах происходит путем маршрутизации и подвержена различным атакам [10]. Маршрутные атаки включают в себя спуфинг, выборочную переадресацию, изменение маршрутов маршрутизации или повторное воспроизведение пакетов, атака «червоточины», атака «Сивиллы» и т. д. Эти атаки могут привести к угрозам DoS:

1) Подслушивание: во время передачи данных от узла датчика к шлюзу или серверу, данные могут быть перехвачены. Злоумышленник обнаруживает информацию пользователя и воспринимает идентификатор сообщения, временные метки; адрес источника и пункта назначения, который приводит к серьезному нарушению конфиденциальности. Тем не менее, существует множество решений, и новейшая структура для защиты от прослушивания с использованием Visible Light Communication (VLC) является многообещающим решением для IoT [11].

2) Атаки с использованием ресурсов: злоумышленник пытается использовать целые сервисы и ресурсы приложения. Эта группа включает в себя разного рода атаки. Например, при коллизионной атаке злоумышленник отправляет пакеты с одинаковой частотой одновременно, что приводит к коллизии и снижению производительности сети. Это манипулирует заголовком фрейма так, что происходит несовпадение контрольной суммы, что приводит к отбрасывание кадров данных в конечной точке. Атака истощения происходит, когда канал непрерывно активен в течение длительного времени для разряда батареи [12]. Этот вид атаки приводят к отказу в предоставлении услуг и функциональности конечным пользователям. Эти атаки могут быть смягчены с помощью аналогичных решений по исчерпанию заряда батареи и на транспортном уровне.

3) Атака «серой дыры»: в многоскачковой среде передача данных происходит от одного узел к другому узлу в несколько этапов [13]. В этом процессе узел пересылает пакеты к месту назначения (шлюз). Перед пересылкой пакетов злоумышленник может ввести маршрут в заблуждение или внедрить вредоносный код для дальнейшей передачи и инициирования цикла маршрутизации. Такая активность представляет собой атаку «серой дыры», при которой пакеты могут зацикливаться бесконечно ухудшается производительность сети.

4) Атака «бездонная воронка»: в этом типе вредоносный узел перекликается с соседними узлами, чтобы создавать маршруты с помощью вредоносного кода. Как только злоумышленник скомпрометирует систему, эта атака создает открытую дверь для других атак. Очень трудно обнаружить воронку, только выборочной переадресацией и прослушиванием атак в сети. Подобно этому, атака «Сивиллы» - в сети присутствует фальсифицируемый узел с обманом нескольких поддельных идентификаторов соседних узлов. Эта атака также происходит в IoT-устройствах, незаконный узел ведет себя как подлинный узел в сети, и он отправляет ложную информацию в удаленную зону, запрашивающий лечение [13].

5) Атака червоточины: злоумышленник пересылает пакеты от устройства и выпускает их в другое место через туннель (червоточина). Почти невозможно обнаружить или остановить эти типы атак в сеть с использованием встроенных мер безопасности.

6) Атаки типа «отказ в обслуживании»: отказ в обслуживании может повлиять на данные, производительность сети и надежность в целом сеть. Существует два типа DoS-атак:

а) перепрограммирование атаки: относится к изменению или модификации исходного кода. Приложение становится недоступным, и иногда оно входит в бесконечный цикл, делая сервис/ресурс недоступным для запрашивающей стороны. Надежная аутентификация, надежный доступ механизм управления и непрерывный мониторинг является рекомендуемым решением для защиты от такого рода атак [13].

b) DoS на основе пути: многочисленные пакеты воспроизведения или ложно внедренные пакеты переполняет узел датчика [14].

Исследователи предлагают защитный подход, основанный на максимальной величине каждого уровня промежуточного программного обеспечения, для обработки DoS / DDoS-атак такого типа. Устанавливается пороговая емкость запросов. Система проверяет количество запросов, и если этот параметр превышает, то он запускает оповещение в сети и блокирует запрос. Кроме того, последние IDS подходы с использованием Машинное обучение (ML) и SDN оказались эффективными в блокировании многих DoS-атак [14].

ПРИНЦИПЫ БЕЗОПАСНОСТИ IoT

Набор ключевых принципов безопасности и конфиденциальности IoT:

• Каждое устройство нуждается в уникальных учетных данных;

• Поддержка простых процедур обновления;

• Публикация ограниченного количества данных и не более;

• Необходимо согласие на обмен данными, а также предоставлять пользователям четкое представление о том, какие данные публикуются и хранятся от их имени;

• Не предоставлять необработанные данные от датчиков, которые могут быть выложены;

• Подход к защите метаданных, как к обычным данным;

• Остерегайтесь радио- и других сканирующих атак;

• Отделять потоки безопасности от потоков данных.