МАРКОВСКАЯ МОДЕЛЬ НАДЕЖНОСТИ ДЛЯ СТРОГОЙ АУТЕНТИФИКАЦИИ ПО СЕРТИФИКАТУ ДОСТУПА

Журнал: Научный журнал «Студенческий форум» выпуск №22(245)

Рубрика: Технические науки

Научный журнал «Студенческий форум» выпуск №22(245)

МАРКОВСКАЯ МОДЕЛЬ НАДЕЖНОСТИ ДЛЯ СТРОГОЙ АУТЕНТИФИКАЦИИ ПО СЕРТИФИКАТУ ДОСТУПА

В современном информационном обществе безопасность является одной из основных проблем. В частности, защита информации и контроль доступа к ней – одни из самых важных задач в области информационных технологий. Одним из наиболее распространенных методов контроля доступа является аутентификация, при которой пользователь проходит проверку подлинности своих учетных данных.

В данной статье будет предложена модель для оценки надежности процесса аутентификации.

Прежде чем перейти к созданию модели, следует разобраться в процессе строгой аутентификации, описать систему и её функционирование. Далее будет предложена модель надежности.

Процедура аутентификации. Согласно [1], аутентификация - это процесс проверки подлинности субъекта (объекта) доступа, а также принадлежности ему предъявленных идентификатора и аутентификационной информации.

Процесс аутентификации, в общем виде должен включать:

- формирование и регистрацию аутентификационной информации;

- хранение аутентификационной информации;

- предъявление идентификатора и аутентификационной информации при запросе доступа;

- проверку подлинности субъекта доступа;

- проверку принадлежности предъявленных идентификатора и аутентификационной информации;

- принятие решения.

Процедура строгой аутентификации. Под строгой аутентификацией, мы будем понимать аутентификацию с применением метода взаимной двухфакторной аутентификации и использованием криптографических протоколов аутентификации. При взаимной аутентификации, как субъект доступа, так и объект доступа выполняют функции доказывающей, стороны, а также проверяющей стороны. Многофакторная аутентификация требует использования как минимум двух различных факторов, и доступ к объекту разрешается только после успешной проверки обоих факторов.

Строгая аутентификация может обеспечиваться использованием сертификатов доступа. Сертификаты выдаются специальными уполномоченными организациями – центрами сертификации (Certificate Authority, CA) [3], [4]. Аутентификация на основе сертификата основывается на использовании открытых и закрытых ключей, которые связаны между собой. Сертификат содержит информацию об идентификации субъекта (например, имени и электронной почты) и открытый ключ. Он также содержит информацию о сертификационном центре, который выпустил сертификат, и о временном периоде его действия.

Аутентификация обычно осуществляется в режиме запрос-ответ. [4] Для того чтобы аутентифицироваться, пользователь, генерирует цифровую подпись случайного запроса от сервера аутентификации с использованием своего закрытого ключа. Затем пользователь отправляет на сервер свой сертификат открытого ключа вместе с сгенерированной цифровой подписью. Сервер аутентификации проверяет подлинность сертификата открытого ключа,. Если подлинность сертификата подтверждается, то сервер проверяет подлинность цифровой подписи, используя открытый ключ пользователя, который находится в сертификате. Если цифровая подпись действительна, то аутентификация пользователя считается успешной, и сервер предоставляет субъекту доступ к защищенным ресурсам. При взаимной аутентификации клиент проверяет сертификат сервера. Доступ к криптографическим ключам осуществляется с использованием «Смарт-карты» или «USB-ключа», которые защищены паролем [1].

Таким образом, первый фактор аутентификации – это знание пароля от смарт-карты. Второй фактор аутентификации– это наличие смарт-карты с сертификатом доступа.

Процесс строгой аутентификации с использованием сертификатов на основе общего процесса можно разделить на следующие этапы [5] :

- Регистрация и получение сертификата.

- Ввод ПИН-кода для разблокировки смарт-карты (первый фактор аутентификации).

- Установление защищенного соединения.

- Доступ к защищенным ресурсам.

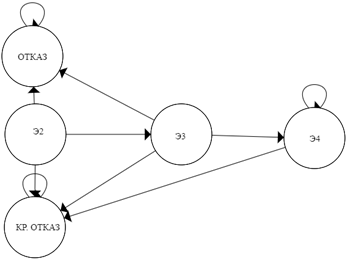

Построение Марковской модели надежности. В данной статье предлагается рассматривать различные этапы процесса аутентификации, которые были приведены ранее, вероятности переходов между этапами будут определяться вероятностями успеха и неудачи проверки подлинности каждого этапа. После определения моделей для каждого этапа, можно будет оценить надежность системы в целом. Это позволит получить общую оценку надежности системы аутентификации и определить возможные слабые места, которые могут быть улучшены для повышения общей надежности и безопасности.

Выходными данными марковского анализа являются вероятности пребывания системы в различных состояниях, а следовательно - оценки вероятностей отказа и/или безотказной работы существенных компонентов системы.[2]

Рисунок 1. Граф состояний строгой аутентификации по сертификатам доступа

Составим матрицу переходных вероятностей:

Pij - вероятность перехода из состояния i в состояние j.

Проведем анализ с помощью метода расчета показателей надежности с помощью фундаментальной матрицы поглощающих Марковских цепей.

Матрица переходных вероятностей разбивается на 4 части: Q, R, 0 и I (рис.2), где Q - матрица вероятностей перехода между непоглощающими состояниями, R - матрица вероятностей перехода из непоглощающих состояний в поглощающие, 0 - нулевая матрица, и I - единичная матрица.[6]

Рисунок 2. Матрица переходных вероятностей

Найдем матрицу N - фундаментальная матрица поглощающей Марковской цепи

(1)

(1)

Найдем матрицу B - вероятности попадания Марковской цепи в поглощающие состояния

(2)

(2)

Таким образом, матрица B позволяет оценить вероятности перехода из каждой стадии процесса (непоглощающих состояний) в финальные поглощающие состояния.

Предложенный метод аутентификации на основе марковских моделей может быть полезными для практического применения в области безопасности информации.

При этом важно учитывать, что в реальных системах взаимодействие программного и аппаратного обеспечения может быть сложным, и оценки могут требовать дополнительных уточнений и анализа.