АТАКА НА ПРОТОКОЛ VRRP. МЕТОДИКИ ТЕСТИРОВАНИЯ И ЗАЩИТЫ НА МАРШРУТИЗАТОРАХ CISCO И ELTEX

Журнал: Научный журнал «Студенческий форум» выпуск №28(337)

Рубрика: Технические науки

Научный журнал «Студенческий форум» выпуск №28(337)

АТАКА НА ПРОТОКОЛ VRRP. МЕТОДИКИ ТЕСТИРОВАНИЯ И ЗАЩИТЫ НА МАРШРУТИЗАТОРАХ CISCO И ELTEX

Введение. Одним из способов обеспечения отказоустойчивости в сетях передачи данных является использование протокола VRRP (Virtual Router Redundancy Protocol), который позволяет нескольким маршрутизаторам работать как единый виртуальный маршрутизатор.

В контексте отечественных разработок важную роль играет маршрутизатор Eltex, являющийся примером российской разработки сетевого оборудования. В свою очередь маршрутизатор Cisco – пример американской разработки сетевого оборудования.

Настройка, атака и защита использования протокола VRRP на маршрутизаторах Cisco и Eltex в связке являются основными задачами исследования, так как эффективность работы таких решений на оборудовании производителей разных стран может повысить уровень безопасности передачи данных в рамках отечественных информационных систем.

Объект исследования – процессы и методы обеспечения отказоустойчивости компьютерных сетей с использованием протокола VRRP на устройствах отечественного производителя и зарубежного.

Предмет исследования – настройка протокола VRRP, методики тестирования уязвимостей данного протокола и способы защиты от атак на базе российского оборудования в связке с зарубежным.

Цель исследования – оценка и настройка протокола VRRP, а также разработка методов защиты протокола на основе эксперимента с маршрутизаторами Cisco и Eltex.

Протокол VRRP

Протокол VRRP (Virtual Router Redundancy Protocol) – сетевой протокол, предназначенный для увеличения доступности маршрутизаторов, выполняющих роль шлюза по умолчанию. Это достигается путём объединения группы маршрутизаторов в один виртуальный маршрутизатор и назначения им общего IP-адреса, который и будет использоваться как шлюз по умолчанию для компьютеров в сети. Широко используется в корпоративных и телекоммуникационных сетях для обеспечения бесперебойной маршрутизации. Однако его уязвимости, такие как слабая аутентификация по умолчанию и возможность подделки VRRP сообщений злоумышленником (злоумышленник отправляет VRRP пакеты с более высоким приоритетом), делают его уязвимым к MITM-атакам, а такая уязвимость, как отправка некорректных VRRP-пакетов (например, неверно указанный IP/MAC адрес), могут привести к отказу в обслуживании (DoS), то есть привести к остановке работы протокола.

VRRP включает в себя основные понятия:

- VRRP-маршрутизатор (VRRP Router) – физический маршрутизатор, на котором работает протокол VRRP. Он может участвовать в одном или более виртуальных маршрутизаторах.

- Виртуальный маршрутизатор (Virtual Router, VR) – абстрактный объект, которым управляет VRRP. Выполняет роль «маршрутизатора по умолчанию» для компьютеров в сети. Фактически, виртуальный маршрутизатор – это группа интерфейсов маршрутизаторов, которые находятся в одной сети и разделяют Virtual Router Identifier (VRID) и виртуальный IP-адрес.

- Владелец IP-адреса (IP Address Owner) – VRRP-маршрутизатор, который использует IP-адрес, назначенный виртуальному маршрутизатору, как реальный IP-адрес, присвоенный интерфейсу.

- VRRP-объявление (ADVERTISEMENT) – сообщения, которые отправляет Master-маршрутизатор.

- Виртуальный IP-адрес (Virtual IP address) – это IP-адрес, присвоенный интерфейсу одного из маршрутизаторов, которые составляют Virtual Router. Используется также название – основной IP-адрес (Primary IP Address). В VRRP-объявлениях в качестве адреса отправителя всегда используется виртуальный IP-адрес.

- Virtual Router Master или VRRP Master router – VRRP-маршрутизатор, который отвечает за отправку пакетов, отправленных на IP-адрес, который ассоциирован с виртуальным маршрутизатором, и за ответы на ARP-запросы, отправленные на этот адрес. Если владелец IP-адреса доступен, то он всегда становится Master.

- Virtual Router Backup или VRRP Backup router – это группа маршрутизаторов, которые находятся в режиме ожидания и готовы взять на себя роль VRRP Master router, как только текущий VRRP Master router станет недоступным.

- Виртуальный MAC-адрес (Virtual MAC) – 0000.5E00.01xx, где xx — номер группы VRRP.

Шлюз по умолчанию – узел в компьютерной сети (сетевой шлюз в маршрутизируемых протоколах), на который пакет отправляется в том случае, если маршрут к сети назначения пакета неизвестен (не задан явным образом в таблице маршрутизации хоста или не соответствует IP-адресу назначения пакета). Применяется в сетях с хорошо выраженными центральными маршрутизаторами, в малых сетях, в клиентских сегментах сетей.

Preemption – механизм, который позволяет маршрутизатору с более высоким приоритетом стать Master.

Маршрутизатор – сетевое устройство, которое работает на уровне L3 модели OSI.

Master spoofing – атака, при которой злоумышленник подменяет мастер-маршрутизатор, отправляя фальшивые VRRP-пакеты.

Анализ уязвимостей прошивок устройств

Для более конкретного анализа приведена сводная Таблица 1 с характеристиками прошивок устройств, используемых для данной работы, а именно маршрутизатор Eltex ESR-15R и маршрутизатор Cisco 881.

Таблица 1.

Итоги анализа прошивок устройств

|

Eltex ESR-15R |

Cisco 881 |

|

|

Критерий анализа |

Описание |

|

|

Версия ПО |

1.6.0 |

IOS 15.1 |

|

Уязвимости |

|

|

|

Уровень риска |

Небезопасно |

Небезопасно |

|

Рекомендации |

Установка безопасных паролей администратора, настройка полного шифрования SSH, настройка безопасного доступа к telnet порту, настройка шифрования конфигураций, настройка защиты от DoS-атак. |

|

Таким образом, прошивки, которые стоят с завода на маршрутизаторах, требуют обязательной дополнительной настройки.

Гипотезы исследования

Настройка аутентификации MD5 предотвращает попытку несанкционированного изменения состояния протокола VRRP, а установка наивысшего (255) приоритета для основного маршрутизатора делает атаку Master spoofing неэффективной.

Методы исследования

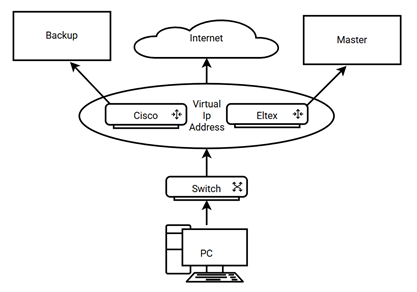

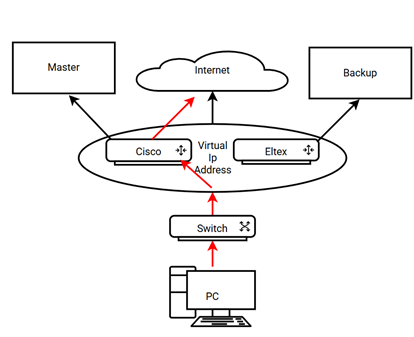

Тип исследования – эксперимент с настройкой и атакой в лабораторной среде на топологии небольшой сети. Топология сети представлена на Рисунке 1.

Рисунок 1. Примерный вид топологии

Настройка протокола VRRP

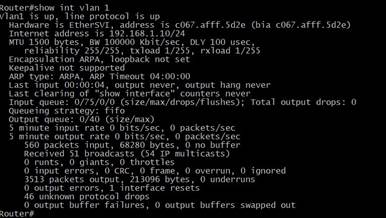

Поскольку на физические интерфейсы не рекомендуется ставить IP-адрес, было принято решение закрепить интерфейс маршрутизатора за VLAN1 и назначить IP-адрес на VLAN1.

Рисунок 2. Пример установки IP-адреса на интерфейс

Далее нам необходимо настроить сам протокол VRRP на VLAN1. Для этого мы включили сам протокол и настроили на нем:

- Virtual IP address;

- VIP Group;

- Preemtion;

- Priority.

Рисунок 3. Пример настройки VRRP на Cisco

Атака на протокол VRRP

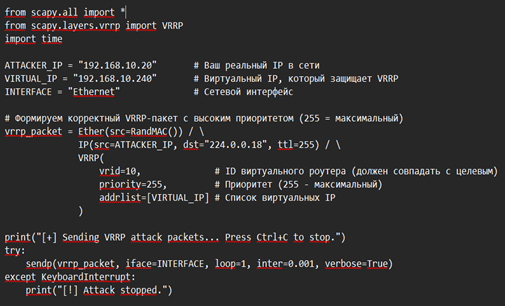

В данной ситуации рассматривается Master Spoofing атака, нацеленная на подмену мастер-маршрутизатора. Для проведения данной атаки необходимо разработать скрипт для отправки фальшивых VRRP-пакетов.

Рисунок 4. Пример скрипта на языке Python

Далее необходимо запустить данный скрипт с компьютера в сети для того, чтобы эти пакеты отправились на мастер-маршрутизатор. В нашем случае используется утилита Scapy, с помощью которой можно запустить данный скрипт на языке Python.

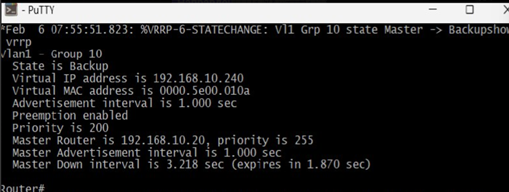

Результаты тестирования

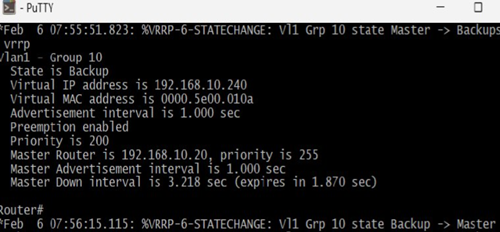

После запуска скрипта с компьютера на Backup-маршрутизаторе отображается успешность проведенной атаки, так как маршрутизатор перешел в состояние Master, что свидетельствует о несанкционированной подмене Master-маршрутизатора.

Рисунок 5. Изменение состояния Backup-маршрутизатора

Следовательно, в данном случае атака прошла успешно и маршрут передачи пакетов изменился, так как он теперь проходит через Backup (уже Master) маршрутизатор.

Рисунок 6. Изменения маршрута пакета в сети

Защита протокола VRRP

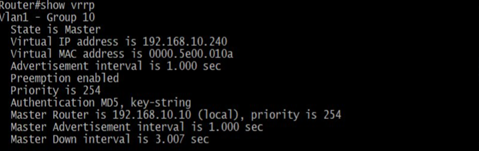

Для эффективного обеспечения защиты от данной атаки необходимо произвести донастройки протокола VRRP. Необходимо включить MD5 аутентификацию и выставить максимальный приоритет на главном маршрутизаторе.

Рисунок 7. Настройка защиты на маршрутизаторе

Повторная атака на защищенный протокол VRRP

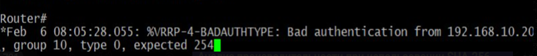

После запуска того же самого скрипта из первой атаки Master-маршрутизатор не переходит в состояние Backup, так как он сообщает нам об неуспешной аутентификации, что свидетельствует о защищенности данной настройки протокола от Master Spoofing атаки.

Рисунок 8. Неуспешная атака

Результаты

Таким образом, исходя из результатов двух атак на протокол VRRP, подведем итог по атаке Master Spoofing: до настройки защиты от атаки типа Master Spoofing атака позволяла изменить состояние маршрутизатора (маршрутизатор из состояния Master переходит в состояние Backup), а атака после настройки защиты от атаки Master Spoofing уже не могла сделать этого (атакуемый маршрутизатор остается в состоянии Master).

Заключение

Таким образом, была рассмотрена настройка протокола VRRP для обеспечения отказоустойчивости в сетях передачи данных на маршрутизаторах Cisco и Eltex. Проведена атака на протокол VRRP и последующая защита от атак. Также подведены итоги успешности защиты при повторной атаке на защищенный протокол.

Подводя итоги, можно сделать вывод, что протокол VRRP эффективно обеспечивает отказоустойчивость и защищенность передачи данных, а также успешно работает на маршрутизаторах отечественного и зарубежного производителей, работающих в связке.