Обзор методов социальной инженерии

Секция: Технические науки

XXXIV Студенческая международная научно-практическая конференция «Технические и математические науки. Студенческий научный форум»

Обзор методов социальной инженерии

Аннотация. В условиях цифровой экономики достаточно остро встал вопрос сбора данных о пользователях цифрового мира, в целях использования этих данных, способов обработки и хранения. Данные сегодня стали очень дорогим товаром, поэтому средств сбора информации становится все больше и больше.

В связи с этим социальная инженерия, как один из способов получения информации о пользователе, становится все более популярной. Работа будет посвящена обзору методов социальной инженерии и определению рекомендаций по цифровой культуре человека.

В последнее время у многих на слуху такой термин, как социальная инженерия. Он появился еще 90-х годах, впервые его использовал Квин Митник. Научные школы мира делают разные акценты в определении социальной инженерии. В данной работе сделаем акцент на психологическом воздействии на человека и определим социальную инженерию как метод несанкционированного доступа к информации, основанный на особенностях психологии людей. Основной задачей социальной инженерии является получение конфиденциальной информации, такой как логины, пароли, реквизиты банковских карт, налоговые отчеты и т.д.

Методы социальной инженерии используются в:

- финансовых махинациях;

- ведении конкурентной развертки;

- хищении клиентских баз данных;

- хищение информации о сотрудниках с целью «переманивания»;

- получение информации о компании;

- доступе к конфиденциальной информации и т.д.

Чаще всего методы социальной инженерии используют кибермошенники, которые могут в своей работе использовать психологические приемы и устанавливать доверительный контакт на основе информации, полученной из открытых источников – социальных сетей, форумов, отзывов на сайтах электронной коммерции.

Прежде чем сформулировать правила цифровой культуры человека необходимо провести обзор основных методов социальной инженерии. Стоит отметить, что с каждым днем количество методов увеличивается и кибермошенники используют все более глубокие методы психологического воздействия.

Обзор методов социальной инженерии представлен в таблице. Основными направлениями в обзоре определены объект социальной инженерии, описание метода и меры противодействия.

Таблица.

Обзор методов социальной инженерии

|

Метод социальной инженерии |

Объект |

Описание метода |

Меры противодействия |

|

Претекстинг |

Человек |

Психологическая манипуляция |

Проверка информации в достоверных источниках |

|

Фишинг |

Человек |

Способ получения информации основан авторизации данных в различных системах |

Авторизация только в проверенных системах |

|

Троянский конь |

Человек |

Внедрение вредоносной программы на компьютер |

Использование программных систем для обнаружения и предотвращения вредоносного программного обеспечения |

|

Кви про Кво |

Человек |

Получение информации происходит под психологическим влиянием на неквалифицированного сотрудника |

Наличие регламентов по безопасности |

|

Дорожное яблоко |

Человек |

Способ получения информации с помощью физического объекта |

Ограничение доступа к съемным носителям.

|

|

Обратная социальная инженерия |

Человек |

Информация передается злоумышленнику с помощью открытого доступа |

Наличие регламентов по безопасности, а также инструкций, к которым пользователь должен всегда иметь доступ. |

Претекстинг – это методика психологической манипуляции, отработанная по определенному, заранее составленному сценарию, в результате которого жертва может сообщить какую-либо информацию или совершить определенное действие.

Цель: получение конфиденциальной информации для доступа к банковскому счету. Диалог злоумышленника и жертвы построен по специальному сценарию, предполагающему действия от официального представителя с целью защиты банковских продуктов жертвы. Оказанное таким образом психологическое воздействие может привести к предоставлению жертвой данных банковской карты. Итогом данного метода является перевод денежный средств жертвы на счет мошенника.

Фишинг – техника интернет-мошенничества, направленная на раскрытие авторизационных данных различных систем, таких как пароли и логины.

Пример: отправка делового письма из домена компании, которое сотрудники принимают как достоверное. Данный метод позволяет злоумышленнику получить служебные данные от сотрудника.

Троянский конь – метод, который основан на увличениях и интересах пользователя. Вредоносное программное обеспечение прикрепляется к программному обеспечению, которое как правило используется для развлечений и организации досуга. Вариацией метода троянский конь является дорожное яблоко, который предполагает наличие вредоносного программного обеспечение на физическом носителе.

Кви про кво (услуга за услугу) –техника основанная на работе с неквалифицированными и неопытного сотрудниками компании. Пример: Звонок от злоумышленника, представившегося сотрудником техподдержки. Такая техника направленна на получении информации о телекоммуникационной сети, что в последствии может дать возможность к определению основных уязвимостей компьютерной сети компании и организации атак через эти уязвимости.

Обратная социальная инженерия – направлена на создание ситуации, при которой жертва сама обратится к злоумышленнику. Пример: отправка контактов технической поддержки на электронную почту. Сотрудник получивший такие контакты обращается в техническую поддержку при этом распространяя данные по параметрам инфокоммуникационной сети.

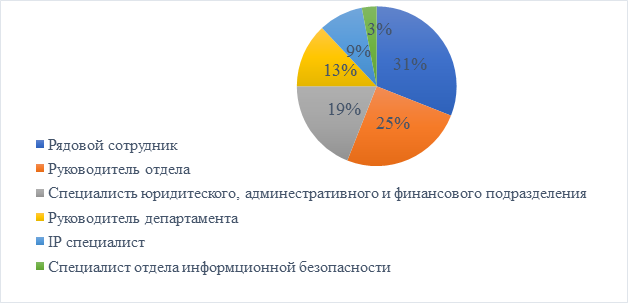

На диаграмме представлена статистика за 2018 и 2019 годы, в ней отображены данные о том «какие сотрудники чаще всего вступают в переписку со злоумышленником»? В результате опроса было опрошено 1000 человек: 310 рядовых сотрудников; 250 руководителей отдела; 190 специалистов юридического, административного и финансового подразделения; 130 руководителей департамента; 90 IP специалистов; 30 сотрудников отдела информационной безопасности. В 88% случаев в переписку вступают сотрудники компании, не являющиеся IT специалистами (бухгалтеры, юристы, менеджеры и т. п.). Каждый четвертый сотрудник, вступавший в переписку, являлся руководителем отдела. Среди вступивших в переписку были и специалисты по информационной безопасности, и хотя они были в меньшинстве (3%), это лишний раз показывает, что социальная инженерия — мощный инструмент в руках злоумышленников, и даже самые осведомленные в вопросах ИБ сотрудники могут ошибиться.

Рисунок. Статистика за 2018 и 2019 годы

Меры противодействия

Основным средством защиты от методов социальной инженерии является обучение сотрудников. Все работники компании должны быть проинформированы об опасности раскрытия персональной и конфиденциальной информации компании, а также о способах предотвращения утечки данных. Кроме того, сотрудник компании, с учетом его должности или подразделения, должен иметь инструкцию о том, что можно говорить собеседнику, какую информацию можно предоставлять технической поддержке, а так же что должен сообщить сотрудник компании для получения информации от другого сотрудника.

Можно выделить следующие правила:

1) пользовательские учетные данные являются собственностью компании;

2) обязательное обучение сотрудников по направлениям цифровой «гигиены»;

- Обязательным является наличие регламентов по безопасности, а также инструкций, к которым пользователь должен всегда иметь доступ. В инструкциях должны быть описаны действия сотрудников при возникновении той или иной ситуации.

- На компьютерах сотрудников всегда должно быть актуальное антивирусное программное обеспечение.

На компьютерах сотрудников также необходимо установить брандмауэр.

- В корпоративной сети компании необходимо использовать системы обнаружения и предотвращения атак.

- Все сотрудники должны быть проинструктированы, как вести себя с посетителями.

Регламент по поведению с посетителем.

- Необходимо максимально ограничить права пользователя в системе.

Ограничить доступ к съемным носителям.

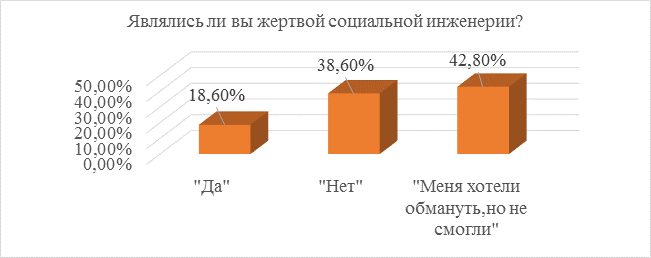

В ходе выполнения обзора методов социальной инженерии был проведен опрос «Являлись ли вы жертвами социальной инженерии?».

Количество респондентов:

- 40 человек в возрасте от 15 до 18 лет (подростки);

- 70 человек в возрасте от 19 до 25 лет;

- 20 человек в возрасте от 26 и выше;

В основном люди в возрасте от 19 до 25 лет становились жертвами социальной инженерии, большое количество опрошенных подростков не становились жертвами социальной инженерии. Люди в возрасте от 25 и выше в основном проявляли бдительность, и их не смоги обмануть.

Результаты опроса представлены на графике, на основе которых можно сказать, что 38,6% опрошенных людей не подвергались воздействию социальной инженерии, 18,6% не проявили бдительность и поддались психологическому влиянию, 42,8% были осведомлены о мошенниках и смогли защитить свою информацию от них.

Рисунок 2. Результаты опроса

Тема социальной инженерии с каждым днем становится все актуальней, в мире каждый день происходит утечка информации с различных источников и различными методами. Нужно постоянно расширять свои знания в сфере информационной безопасности, для того чтобы не стать жертвой. Таким образом, цифровая культура человека требует дополнительных исследований не только в социальной инженерии и работе с банковскими продуктами, но и в целом в цифровой экономике.