Разработка концептуальной модели защиты персональных данных ИСПДн предприятия

Журнал: Научный журнал «Студенческий форум» выпуск №11(147)

Рубрика: Технические науки

Научный журнал «Студенческий форум» выпуск №11(147)

Разработка концептуальной модели защиты персональных данных ИСПДн предприятия

В условиях современного развития информационных и телекоммуникационных технологий проблема защиты персональных данных приобретает важное значение, что обусловлено возникновением новых опасных угроз безопасности для информационных систем. Обеспечение безопасности персональных данных является одним из приоритетных направлений при построении системы защиты информации во всех организациях и предприятиях. Нарушение основных свойств информации таких как: конфиденциальность, целостность, доступность может привести к значительному ущербу для предприятия, а также для сотрудников, повлечет за собой большие штрафы, причинит ущерб репутации, финансовый и моральный ущерб.

Структура системы защиты ИСПДн является достаточно разветвленной и включает в себя такие подсистемы, как подсистема контроля (анализа) защищенности ПДн, управления доступом субъектов доступа к объектам доступа, управления доступом субъектов доступа к объектам доступа. Количество и состав данных подсистем определяется в соответствии с требованиями приказа ФСТЭК 21 от 18 апреля 2013г. «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» [1, c. 72].

Анализ защищаемого объекта является первоначальной задачей, во многом определяющей эффективность решения проблем обеспечения безопасности информации. Данный процесс основывается на результатах комплексного экспертного обследования, в ходе которого проводится анализ структуры и деятельности защищаемого объекта, анализ угроз безопасности и анализ существующих мер, имеющихся на объекте технических и программных средств защиты. Анализ объекта осуществляется в соответствии регламентирующими и нормативными данными, а именно, с требованиями регуляторов к категории защищаемой информации и политикой безопасности, которая регулирует управление, защиту и распределение ценной информации.

Мною было проведено обследование одного из предприятий энергетической отрасли. Персональные данные обрабатываются в вычислительной информационной сети.

В организации реализованы средства защиты, перечень которых представлен в таблице 1.

Таблица 1.

Перечень средств защиты ИСПДн

|

Подсистема защиты |

Средство защиты |

|

Подсистема антивирусной защиты |

Kaspersky Endpoint Security для бизнеса |

|

Подсистема контроля (анализа) защищенности ПДн |

Microsoft Internet Security and Acceleration Server 2006 Standard Edition |

|

Подсистема криптографической защиты |

КриптоПро CSP 3.9 |

|

Подсистема защиты информационной системы, ее средств, систем связи и передачи данных |

Stonegate VPN 1035 |

|

Подсистема идентификации и аутентификации субъектов доступа и объектов доступа |

eToken TMS |

|

Подсистема управления доступом субъектов доступа к объектам доступа |

Блокхост-Сеть 2.0 |

|

Подсистема защиты машинных носителей персональных данных |

Блокхост-Сеть 2.0 |

|

Подсистема регистрации событий безопасности |

Блокхост-Сеть 2.0 |

|

Подсистема защиты среды виртуализации |

Средство защиты среды виртуализации vGate R2 |

|

Подсистема анализа защищенности персональных данных |

Microsoft Internet Security and Acceleration Server 2006 Standard Edition |

Система защиты информации должна обеспечивать надежную, т.е. устойчивую, бесперебойную и правильную работу АС, оперативный доступ сотрудников к информации в соответствии с предоставленными им полномочиями, возможность восстановления информации в случае ее случайной утраты или уничтожения вследствие возникновения аварийных ситуаций и многое другое. В целом, система мер по защите информации должна воплощать в жизнь, разработанную на предприятии с участием соответствующих специалистов и утвержденную его руководителем политику информационной безопасности (ПБ).

Был проведен анализ требований приказа ФСТЭК № 21 к рассматриваемому объекту, и на основе методики определения актуальных угроз ФСТЭК, которая устанавливает единый методический подход к определению угроз безопасности информации и разработке моделей угроз безопасности информации в государственных информационных системах, были определены следующие актуальные угрозы III типа.

Для подсистемы контроля (анализа) защищенности персональных данных (АНЗ): угроза использования уязвимых версий программного обеспечения (УБИ 192); угроза доступа к защищаемым файлам с использованием обходного пути (УБИ 015).

Для подсистемы защиты информационной системы, ее средств, систем связи и передачи данных (ЗИС): угроза несанкционированной модификации защищаемой информации (УБИ 179). Для подсистемы управления доступом субъектов доступа к объектам доступа (УПД): угроза несанкционированного копирования защищаемой информации (УБИ 088).

Из постановления Правительства РФ от 1 ноября 2012г. №1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных» следует что, уровень защищенности ИСПДн данного предприятия относится к третьему уровню [3, c.1].

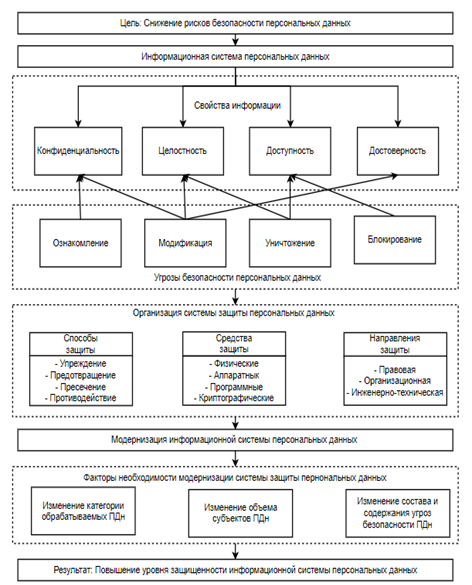

Мною была построена концептуальная модель защиты персональных данных информационной системы предприятия, представленная на рисунке 1. Концептуальная модель защиты персональных данных информационной системы состоит из следующих элементов: цель модернизации ИСПДн; защищаемые свойства информации; угрозы безопасности персональных данных; способы защиты, средства защиты, направления защиты; факторы необходимости модернизации системы защиты персональных данных; результат модернизации системы защиты.

Целью модернизации является снижение рисков безопасности персональных данных. При успешной модернизации ИСПДн предприятия, результат будет следующим – повышение уровня защищенности информационной системы персональных данных.

Рисунок 1. Концептуальная модель модернизации системы защиты ИСПДн

Процесс модернизации ИСПДн предприятия разбивается на десять этапов, описание которых приведено в таблице 2.

Таблица 2.

Этапы модернизации ИСПДн

|

Этап модернизации системы защиты ИСПДн |

Описание этапа модернизации |

|

Этап 1. Анализ структуры и деятельности объекта защиты |

Исследуются: деятельность исследуемой организации; организационная структура предприятия; отделы, где происходит сбор, хранение, удаление, обезличивание ПДн |

|

Этап 2. Характеристика ИСПДн |

Исследуются характеристики: информационных потоков; обрабатываемых ПДн. Производится анализ существующих ИСПДн |

|

Этап 3. Определение уровня защищенности ИСПДн |

Определение уровня защищенности на основании нормативно-правовых документов |

|

Этап 4. Анализ существующей системы защиты ИСПДн |

Анализ перечня всех средств защиты, которые есть на предприятии, выявление недостатков |

|

Этап 5. Выявление актуальных угроз безопасности ИСПДн |

Построение модели нарушителя и модели угроз. Выявление актуальных угроз |

|

Этап 6. Оценка ущерба от реализации угроз |

Определение вида и величины ущерба от реализации угроз |

|

Этап 7. Определение требований к СЗИ ИСПДн |

Определение требований к СЗИ ИСПДн для ранее установленного уровня защищенности на основании нормативно-правовых документов |

|

Этап 8. Построение структурной схемы защиты ИСПДн |

Построение структурной схемы защиты ИСПДн с указанием подсистем, нуждающихся в модернизации |

|

Этап 9. Выбор и обоснование средств защиты и организационных мер |

Выбор и обоснование средств защиты и организационных мер на основании нормативно- правовых документов |

|

Этап 10. Анализ эффективности модернизации |

Оценка технического, экономического, эффектов |

На первом этапе производится анализ структуры и деятельности объекта защиты. На данном этапе исследуются: деятельность исследуемой организации; организационная структура предприятия; отделы, где происходит сбор, хранение, удаление, обезличивание ПДн. Определяется категория обрабатываемых ПДн, категория объекта по уровню важности.

Вторым этапом является исследование характеристик информационной системы персональных данных, информационных потоков и характеристик, обрабатываемых ПДн (категория ПДн, вид носителя информации, место хранения носителей ПДн). Определяются такие показатели ИСПДн как: по территориальному размещению; по наличию соединения с сетями общего пользования; по встроенным (легальным) операциям с записями баз персональных данных; по разграничению доступа к персональным данным; по наличию соединений с другими базами ПДн иных ИСПДн; по уровню обобщения (обезличивания) ПДн.

Для третьего этапа, определение уровня защищенности, необходимо обратиться к постановлению Правительства РФ от 1 ноября 2012г. №1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных» [3, c. 1]. В результате будет определен I, II, III или IV уровень защищенности ИСПДн.

На четвертом этапе производится анализ существующей системы защиты ИСПДн. Производится анализ перечня всех средств защиты, которые есть на предприятии на предмет выявления недостатков в каждой подсистеме защиты ИСПДн. Анализ основан на требованиях к функциям подсистем защиты в соответствии с приказом ФСТЭК № 21.

Пятый этап модернизации подразумевает выявление актуальных угроз безопасности ИСПДн. Построение модели нарушителя и модели угроз в соответствии с «Базовой моделью угроз безопасности персональных данных при их обработке в информационных системах персональных данных» ФСТЭК. В результате выявляются все актуальные угрозы для ИСПДн и перечень самых опасных нарушителей.

На шестом этапе необходимо произвести оценку ущерба от реализации угроз. На данном этапе проводится определение вида и величины ущерба от реализации каждой актуальной угрозы.

Седьмым этапом является определение требований к СЗИ ИСПДн. Определение требований к СЗИ ИСПДн для ранее установленного уровня защищенности на третьем этапе. Требования к составу и содержанию средств защиты ПДн определены в приказе ФСТЭК №21. На восьмом этапе проводится построение структурной схемы защиты ИСПДн. Производится анализ реализации мер каждой подсистемы защиты информации на выявленные актуальные угрозы.

Девятый этап включает в себя выбор и обоснование средств защиты и организационных мер. На данном этапе анализируются требования руководящих документов к подсистемам для установленного уровня защищенности объекта. После изучения нормативно-правовой базы определяются требования, которые должен выполнять новый элемент подсистемы защиты информации.

Конечным этапом является анализ эффективности модернизации, необходимо провести оценку эффективности. Данная оценка включает в себя технический, экономически и социальный эффекты. При проверке технического эффекта, выполняется анализ рисков до и после модернизации ИСПДн. Оценка экономического эффекта включает в себя стоимость модернизации и оценку ущерба от реализации атак. Затраты на обновление ИСПДн не должны превышать потенциальный ущерб.

Разработанная концептуальная модель защиты ИСПДн предприятия позволит спланировать процесс модернизации подсистемы защиты персональных данных предприятия, разработать перечень требований для обеспечения заданного уровня безопасности, обосновать состав подсистем, осуществить выбор методов и средств защиты для повышения уровня защищенности персональных данных.