КИБЕРАТАКИ, КИБЕРБЕЗОПАСНОСТЬ И ЗАЩИТА ПЕРСОНАЛЬНЫХ ДАННЫХ В ЭПОХУ ЦИФРОВИЗАЦИИ: ТЕНДЕНЦИИ И РЕШЕНИЯ

Журнал: Научный журнал «Студенческий форум» выпуск №19(328)

Рубрика: Технические науки

Научный журнал «Студенческий форум» выпуск №19(328)

КИБЕРАТАКИ, КИБЕРБЕЗОПАСНОСТЬ И ЗАЩИТА ПЕРСОНАЛЬНЫХ ДАННЫХ В ЭПОХУ ЦИФРОВИЗАЦИИ: ТЕНДЕНЦИИ И РЕШЕНИЯ

Введение

Актуальность. В последние годы повсеместная цифровизация, постоянные технологические изменения, обостренный геополитический фон, экономический, человеческий факторы повлияли на то, что обеспечение информационной безопасности стало одной из важнейших задач для государственных организаций, критической информационной инфраструктуре, бизнеса и граждан, которые в равной степени являются целевыми мишенями хакеров и мошенников. Во всем мире и России большое значение приобретают повышение осведомленности населения об угрозах в интернете, методах, инструментах защиты пользовательских данных.

Изученность проблемы. Востребованность заявленной темы также подтверждают появившиеся в 2021-2024 гг. научные статьи, подготовленные специалистами по информационной безопасности, посвященные необходимости обеспечения информационной безопасности в эпоху цифровой трансформации [8;10,с.21], выявлению вызовов, угроз, последствий [11;16,с.21,22], моделей компьютерных атак [12,с.21], описанию решений, их видов и методов [7;14,с.20,21], выстраиванию стратегии управления кибербезопасностью [9,с.21], предложению способов оптимизации процессов реагирования на инциденты [16,с.21], описанию направлений развития рынка информационной безопасности [13.с.21].

Цель работы заключается в рассмотрении причин увеличения интенсивности кибератак, их особенностей, примеров значимых киберинцидентов, тенденций и решений в области защиты конфиденциальной информации, персональных данных, подведении итогов об эффективности текущих стратегий.

В информационно-эмпирическую базу входят научные статьи, федеральные законы об информационных технологиях, защите информации, персональных данных [5;6,с.20], указы о мерах по обеспечению технологической независимости, безопасности страны и ее критической информационной инфраструктуры [1;2,с.20], доктрина информационной безопасности [4,с.20], положения о системе сертификации средств защиты информации [3,с.20], интернет-источники на тему кибератак и кибербезопасности.

Полученные в статье выводы будут полезны научным, отраслевым специалистам, деятельность которых связана с информатикой, вычислительной техникой, информационными компьютерными технологиями и обеспечением цифровой безопасности общества.

Основная часть

Постановка проблемы. В 2023 году количество киберинцидентов выросло более чем на 60%. На российские компании ежедневно направлялось не менее 170 атак, из которых 58% носили целевой характер, 41% затрагивали государственные, коммерческие учреждения, инфраструктурные объекты [23, с.22]. Причем с момента появления угрозы до фактической реализации проходило всего несколько часов.

Объектами атак становились компьютеры, серверы, сетевое оборудование, веб-ресурсы, мобильные устройства, люди, а методами – использование вредоносного программного обеспечения, социальная инженерия, эксплуатация уязвимостей, компрометация учетных данных, цепочки поставок и доверенных каналов связи (таблица 1). Вредоносные программы применялись против 61% организаций и 64% частных лиц [24, с.22], подразделялись на множество типов: программа-шифровальщик, шпионское, рекламное ПО, загрузочный вирус, вирус-майнер, троян, вирус удаленного доступа, удаления данных. Они распространялись с помощью съемных носителей информации (USB-флеш-накопителей, внешних HDD), электронной почты, зараженного ПО, сайтов, магазинов приложений, социальных сетей, мессенджеров, браузерных расширений, социальной инженерии, компрометации компьютеров, сетевого оборудования и цепочек поставок.

Таблица 1.

Методы кибератак в цифровом пространстве

|

Метод |

Кибератаки |

Назначение |

Примеры |

|---|---|---|---|

|

Использование вредоносного программного обеспечения |

Программа-шифровальщик |

Блокировка доступа пользователей к файлам на устройстве с помощью различных алгоритмов шифрования и требование выкупа за их восстановление |

CBF, XTBL, VAULT |

|

Шпионское ПО |

Заражение устройства с целью отслеживания действий пользователя, сбора конфиденциальных данных без его согласия и ведома |

RedLine, SpinOk, Pegasus |

|

|

ВПО для удаленного управления

|

Получение несанкционированного доступа к удалённому управлению устройством жертвы |

PlugX, Badbox, NanoCore |

|

|

Загрузочный вирус |

Скрытная загрузка вредоносных файлов с удаленного сервера с их последующей установкой и запуском |

BuerLoader, TrojanDownloader: Win32/Banload |

|

|

Вирус-майнер |

Несанкционированный доступ к устройству с целью использования его аппаратных ресурсов для добычи криптовалюты |

CoinMiner, Trojan.BtcMine, Linux.BtcMine.174 |

|

|

ВПО, удаляющее данные |

Удаление данных с устройства жертвы |

Petya, Ranscam, I-Worm.MyLife |

|

|

Троян |

Проникновение в устройство под видом легитимного программного обеспечения, осуществление различных действий, не подтверждённых пользователем |

Agent Tesla, GandCrab, KPOT Stealer |

|

|

Рекламное ПО |

Сбор данных об использовании устройства, показ нежелательной рекламы без согласия пользователя |

VeryMal, Adware SweetLabs 5, EXact Advertising |

|

|

Социальная инженерия |

Фишинг |

Массовые рассылки SMS, уведомлений, сообщений, email-писем злоумышленниками для получения доступа к конфиденциальным данным пользователей |

Email Phishing, Spear Phishing, Whaling, Smishing, Vishing, Business Email Compromise (BEC), Clone Phishing, Evil Twin Phishing, Social Media Phishing, Search Engine Phishing, Pharming |

|

Претекстинг |

Атака, при которой злоумышленник действует по заранее составленному сценарию, использует ложную историю или предлог, побуждая жертву раскрыть конфиденциальные данные, предоставить доступ к защищенной системе |

Источники атаки: телефонные звонки, текстовые сообщения, электронные письма, личные встречи |

|

|

Кви про кво |

Атака, при которой злоумышленник контактирует с жертвой, обещая ей услугу или выгоду в обмен на информацию |

Источники атаки: электронные письма, телефонные звонки |

|

|

Дорожное яблоко |

Атака, которая реализуется в общественных местах, базируется на использовании злоумышленником физического носителя с троянским конем |

Источники атаки: флешнакопители, внешний жесткий диск, прочие устройства с вредоносным ПО, GPS-трекером или прослушивающим устройством |

|

|

Обратная социальная инженерия |

Атака, при которой жертва вынуждена обращаться к злоумышленнику и предоставлять ему информацию в обмен на помощь или услугу |

Источники атаки: внедрение особого ПО, в котором через время происходит сбой, реклама услуг, манипуляции для навязывания помощи |

|

|

Эксплуатация уязвимостей |

Дефейс |

Взлом сайта и публикация на нем сообщения злоумышленников |

LFI intruder, SCT SQL SCANNER, Osirys SQL RFI LFI SCANNER |

|

Отказ в обслуживании |

Перегрузка целевой ИС с большим объемом трафика, вызванная атакой из одного источника (DoS), либо с применением нескольких хостов (DDoS) |

ICMP Flood, SYN Flood, HTTP Flood, UDP Flood |

|

|

Инъекционные атаки |

Прямая вставка данных в код веб-приложения для получения конфиденциальной информации |

SQL-инъекция, XPath-инъекция, XXE-инъекция, XSS |

|

|

Компрометация корпоративных учетных данных |

Атаки на сервисные аккаунты |

Взлом и кража злоумышленниками корпоративных учетных данных пользователей |

LDAP-разведка, Kerberoasting, Silver Tickets |

|

Компрометация цепочки поставок |

Атаки на цепочки поставок ПО |

Получение доступа к ИТ-инфраструктуре организации через поставщика или вендора путем заражения допустимого ПО для распространения ВПО |

Шпионское ПО, фишинг, SQL-инъекция, угадывание пароля, имитация USB |

|

Компрометация доверенных каналов связи |

Атака посредника |

Подключение взломщика к каналу между контрагентами, вмешательство в протокол передачи, удаление или искажение информации |

Отравление ARP-кэша, отравление кэша DNS, подмена HTTPS, перехват Wi-Fi, перехват сеанса |

Составлено по материалам: [10;11;14, с.21]

В 2023 году количество атак со стороны программ-шифровальщиков увеличилось на 20% [19, с.22]. Из них известность получили шифровальщики-вымогатели группировок Akira, LockBit, MalasLocker, 8Base. Не меньшую активность показала динамика применения шпионского ПО (например, семейство инфостилеров RedLine, SpinOk) с комбинацией методов SEO poisoning и вредоносной рекламы на сайтах.

Чаще всего источники угроз действовали на:

- уязвимости CVE-2023-34362 в программное обеспечении MOVEit MFT для получения доступа к любым файлам и привилегиям на сервере;

- критически опасные уязвимости CVE-2023-27350 и CVE-2023-27351 в программном обеспечении PaperCut MF и NG для управления печатью принтеров;

- уязвимость нулевого дня в продукте Barracuda Email Security Gateway, связанную с неполной проверкой входящих данных в модуле проверки вложений входящих писем;

- уязвимости CVE-2018-9995 в DVR-устройствах компании TBK и CVE-2016-20016 в цифровых видеорегистраторах MVPower, позволяющие обходить аутентификацию на устройстве, выполнять команды без проверки подлинности с использованием вредоносных HTTP-запросов.

Увеличение частотности кибератак и их эволюцию можно объяснить наличием уязвимостей, дефектов, ошибок в программном обеспечении, компьютерных сетевых протоколах TCP, IP, ARP, DHCP, DNS, технических устройствах, появлением новых технологий, инструментов, повышением уровня знаний в области систем критической инфраструктуры, облачных решений, криптомайнинга, переносом многих аспектов повседневной жизни в цифровую среду (общение в социальных сетях, онлайн-встречи, финансовые операции, покупки, образование, работа), отсутствием в ней временных, географических ограничений, четких международных законов в отношении пресечения совершаемых киберпреступлений.

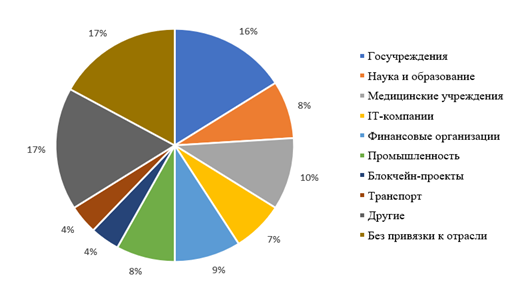

Масштаб проблемы. С начала геополитического кризиса в России, а также странах СНГ зафиксировано увеличение целевых политически и экономически мотивированных кибератак из США, стран НАТО и Украины с использованием программ-вымогателей, уязвимостей у подрядчиков, критических киберинцидентов в отношении информационных систем организаций, работающих в государственном секторе (16%), сферах науки и образования (12%), медицины (10%), IT-сфере (7%), финансовом (9%), промышленном (8%), транспортном секторах (4%), блокчейн-проектов (4%).

Рисунок 1. Статистика совершенных целевых кибератак по отраслям РФ в 2023 г.

Составлено по материалам: [23;24, с.22]

Подтверждением описанной проблемы служат примеры некоторых кибератак и преступлений, совершенных против российских компаний в 2023 году:

- Май 2023 года: массовый дефейс веб-серверов национального сегмента сети интернет «.РФ» через известные уязвимости, включая 0day-CVE-2022-27228, где в качестве цели атаки выступила CMS сайтов «1С-Битрикс».

- Июнь 2023 года: утечка персональных данных (ФИО, номера телефонов, email-адреса, хешированные пароли) клиентов сервисов экосистемы «СберБанк» («СберЛогистика», «СберПраво», «СберСпасибо»), обучающей платформы «GeekBrains», гипермаркетов «Твой Дом», «Ашан», веб-порталов магазинов «Аскона», «Эксмо», «Буквоед», «АСТ», «ТВОЕ», «book24.ru», «Gloria Jeans», «Читай-город», «edimdoma.ru».

- Июнь 2023 года: кибератака инфраструктуры оператора связи АО «Инфотел», управляющего автоматизированной системой электронного взаимодействия (АСЭВ) для ЦБ РФ, которая привела к краже конфиденциальных данных, повреждению части сетевого оборудования интернет-провайдера, отключению нескольких крупных банков-клиентов от доступа к банковским системам страны.

- Июль 2023 года: массированные атаки на сайт и мобильное приложение ПАО «РЖД» с постоянно изменяющимся вектором и инструментами, которые привели к кратковременным сбоям.

- Ноябрь 2023 года: атаки вымогателей, нацеленные на компрометацию учётных данных для 5 администраторов, 2 пользователей, 8 серверов, 7 рабочих станций, установку подозрительного драйвера, который применялся ранее при реализации атак программ-вымогателей, сайта в инфраструктуру компании Platformix.

Последствия проблемы. Самыми частыми последствиями успешных киберпреступлений против государственных и частных предприятий стали утечки конфиденциальных сведений, нарушение основной деятельности, использование ресурсов организаций для проведения атак. Средний ущерб компаний от кибератак составил не менее 20 млн руб. без учёта репутационных потерь. Частым последствием атак на частных лиц являлась утечка конфиденциальных данных, прямые финансовые потери, использование ресурсов частных лиц для проведения атак. Так, в 2023 г. зафиксировано 168 случаев утечек персональных данных пользователей, содержавших суммарно 300 млн, а в начале 2024 г. – 500 млн строк [18, с.22].

В соответствии с прогнозами специалистов по ИТ-безопасности, в 2024 году следует ожидать увеличения количества целевых и массовых атак, применяемых для ведения политической, конкурентной борьбы против государственных организаций, критических информационных инфраструктур, промышленных предприятий, поставщиков ИТ-решений, партнёров и контрагентов из дружественных стран на фоне цифровизации общества, значимых событий в России и за рубежом. Основными тенденциями в сфере кибербезопасности в 2024 году будут использование искусственного интеллекта как киберпреступниками, так и специалистами в области киберзащиты, эволюция вредоносных программ-шифровальщиков, фишинг-атак, рост числа атак на устройства интернета вещей, облачные сервисы, эксплуатация уязвимостей нулевого дня, нехватка профессионалов в области кибербезопасности [20;21, с.22].

Решение проблемы. Из-за имеющихся киберугроз одной из приоритетных задач государства и бизнеса становится обеспечение информационной безопасности для предотвращения кражи, утечки, потери конфиденциальных данных, защиты доступа к ИТ-системам и сетям от посторонних лиц и злоумышленников. Правительство РФ занимается разработкой законов и нормативных актов, предупреждающих появление кибератак и обеспечивающих защиту критической информационной инфраструктуры, персональных данных пользователей, проводит работу по повышению осведомленности населения о возможных угрозах и методах защиты. Известно, что в 2023 году 40% российских компаний заявили о готовности увеличить бюджеты на обеспечение информационной безопасности [17, с.21].

Для соблюдения кибербезопасности и защиты персональных данных в эпоху цифровизации используется набор процессов, передовых практик и технологий, таких, как IDS, IPS, SIEM, WAF, NGFW, Security Operations Center, сканеры уязвимостей, средства криптографической защиты информации, защиты личной / корпоративной электронной почты, защиты от DoS/DDoS-атак (таблица 2).

Таблица 2

Технологии обеспечения кибербезопасности и защиты персональных данных

|

Технологии |

Сущность |

Киберугрозы |

Примеры ПО |

|---|---|---|---|

|

IDS |

Системы обнаружения вторжений, мониторинга сетевого трафика, его анализа на наличие аномалий |

Вредоносное ПО, сетевые атаки против уязвимых сервисов, атаки для получения неавторизованного доступа к конфиденциальным данным |

Snort, Suricata, OSSEC, CrowdSec |

|

IPS |

Системы профилактики, отслеживания активности в реальном времени и предотвращения вторжений |

Вредоносное ПО, атаки на уязвимые компоненты информационных систем, DDoS-атаки, атаки для получения неавторизованного доступа к конфиденциальным данным |

Sourcefire IPS, StoneGate IPS, Check Point IPS |

|

SIEM |

Система сбора, хранения, анализа событий, связанных с информационной безопасностью, выявления и реагирования на аномалии в режиме реального времени |

Фишинговые атаки, вредоносное ПО, DDoS-атаки, эксплуатация уязвимостей, утечка конфиденциальных данных |

Exabeam Fusion SIEM, LogPoint SIEM, Fortinet FortiSIEM IBM Security QRadar SIEM |

|

Сканеры уязвимостей |

Программные или аппаратные средства для сканирования сетей, компьютеров, операционных систем, служб и приложений на наличие уязвимостей, обнаружения потенциальных точек входа |

Дефекты в ПО, отсутствие исправлений операционной системы, уязвимые службы, небезопасные конфигурации, уязвимости веб-приложений, сетевых устройств, хостов |

OpenVAS, Nessus Professional, Netsparker |

|

Защита от DoS/DDoS-атак |

Сервисы мониторинга и защиты сетевой инфраструктуры, веб-ресурсов на сетевом, транспортном и прикладном уровнях, фильтрации вредоносного трафика, отражение крупномасштабных атак |

Вредоносный трафик, крупномасштабные атаки (HTTP Flood, ICMP Flood, UDP Flood, SYN Flood, DNS Flood), атака нулевого дня и другие |

AppTrana, Sucuri, Imperva Incapsula, Prolexic, Verisign DDoS Protection Service |

|

WAF |

Межсетевой экран для защиты веб-приложений от сетевых атак и нежелательного интернет-трафика |

Сетевые атаки, вредоносные операции с использованием бот-сетей, атаки на прикладные интерфейсы (API), уязвимости из перечня OWASP Top-10 |

Prophaze WAF 3.0, Cloudflare WAF, Akamai WAF, True Shield WAF, Wallarm WAF |

|

NGFW |

Межсетевой экран для глубокой фильтрации трафика, контроля и блокировки трафика на уровне приложений, интегрированный с IDS, IPS |

Атаки на приложения, утечка данных, угрозы нулевого дня, APT-угроза, ВПО, незащищенный доступ |

UserGate NGFW, Untangle NG Firewall, Traffiс Inspector Next Generation |

|

Security Operations Center |

Центр круглосуточного мониторинга информационной безопасности и управления инцидентами |

Целевые атаки, утечка данных, DDoS-атаки, программы-шифровальщики, дефейс, аномальное поведение сетевого трафика |

BI.ZONE SOC, IZ:SOC, STEP Smart SOC |

|

Средства криптографической защиты информации |

Программа или устройство, шифрующее документы и генерирующее электронную подпись, используется для безопасного хранения и передачи данных |

Получение информации третьими лицами, использование перехваченной информации злоумышленниками |

CryptoExpert, AxCrypt, КриптоПро CSP, ViPNet-Гринатом, Континент-АП |

|

Защита личной / корпоративной электронной почты |

Фильтрация содержимого, антивирусное ПО, алгоритмы шифрования и аутентификация электронной почты для обеспечения конфиденциальности данных |

Спам, фишинг, вредоносное ПО, BEC-атаки, утечка данных |

Kaspersky Security, Zoho Mail, Starmail, CounterMail, Tutanota |

Составлено по материалам: [7;14;16, с.20,21]

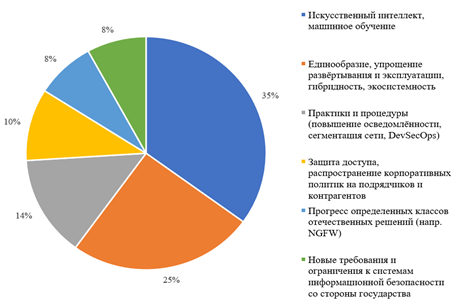

Среди ожидаемых в 2024 году инноваций (рисунок 2) в сфере обеспечения кибербезопасности, защиты персональных данных в России и мире – разработка специализированных защитных решений на основе искусственного интеллекта, машинного обучения (35%), появление гибридных, экосистемных решений для обеспечения информационной безопасности с упрощением развёртывания и эксплуатации (25%), повышение осведомлённости сотрудников, пользователей, контрагентов в области борьбы с киберугрозами, сегментация сети, решения по безопасной разработке (DevSecOps) (14%), распространение корпоративных политик на подрядчиков и контрагентов в целях контроля доступа и защиты конфиденциальных данных (10%), прогресс отечественных технологий, программ, сервисов (IDS, IPS, SIEM, сканеры уязвимостей, инструменты защиты от DoS/DDoS-атак, WAF, NGFW, SOC, СКЗИ), вызванный необходимостью импортозамещения (8%), а также требованиями со стороны государства (8%).

Рисунок 2. Инновации в сфере обеспечения кибербезопасности и защиты персональных данных в России и мире

Составлено по материалам: [9;13, с.21]

В ближайшие несколько лет внимание специалистов в сфере информационной безопасности будет приковано к выявлению и устранению новых уязвимостей путем автоматизации процессов управления уязвимостями, обеспечения непрерывности и восстановления деятельности (ОНиВД) после наступления ЧС, совершенствованию систем многофакторной аутентификации, адаптации практик использования UTM-решений на базе искусственного интеллекта и машинного обучения для быстрой обработки больших объёмов потоковых данных, повышению безопасности разработки программных систем, использующих механизмы контейнерной виртуализации, повышению безопасности в цепочке поставок, внедрению архитектуры с нулевым доверием, сегментации корпоративной сети [22, с.22].

Заключение

Обзор ситуации с обеспечением информационной безопасности, защиты персональных данных в России против имеющихся кибератак злоумышленников подтвердил востребованность дальнейших исследований и разработок в этой сфере.

Главные причины:

- С начала геополитического кризиса в России зафиксировано увеличение количества киберинцидентов более чем на 60%. В последующие годы следует ожидать рост числа кибератак, их эволюцию из-за повсеместной цифровизации, технологических изменений, политической, финансовой мотивации.

- Главной мишенью кибератак в России станут государственные организации, критическая информационная инфраструктура, промышленные предприятия, поставщики ИТ-решений, партнёры и контрагенты из дружественных стран, население в целом.

- Несмотря на насыщенность мирового рынка средствами информационной безопасности, разнообразие текущих решений, инструментов обнаружения и ликвидации киберугроз, они не могут гарантировать полную защиту информационных систем, корпоративных сетей, технических устройств от действий злоумышленников, что наглядно видно по произошедшим киберинцидентам в 2023 году.

- С целью предупреждения киберугроз Правительство РФ занимается разработкой законов и нормативных актов, связанных с информационной безопасностью и защитой персональных данных, проводит работу по повышению осведомленности населения о методах защиты, а компании пересматривают меры обеспечения информационной безопасности.

Для повышения эффективности защиты пользователей цифровой среды нужно регулярно проводить мониторинг, оценку рисков и уязвимостей, анализ сильных и слабых сторон ИТ-решений, составлять стратегию кибербезопасности, обновлять ее на базе появляющихся инноваций, соблюдать законодательные требования по обеспечению сохранности и конфиденциальности данных, организовывать курсы, информационные кампании по защите от кибератак.