Исследование возможности использования перцептивных хеш-функций для защиты информации

Журнал: Научный журнал «Студенческий форум» выпуск №41(134)

Рубрика: Технические науки

Научный журнал «Студенческий форум» выпуск №41(134)

Исследование возможности использования перцептивных хеш-функций для защиты информации

Аннотация. Сами по себе хеш-функции получили широкое распространение. Самый яркий и самый знакомый обывателю пример их применения - технология блокчейн. В её основе лежит использование криптографических хеш-функций, которые как известно, не могут вернуть два одинаковых хеша для разных наборов данных. Кроме того, эти функции обладают так называемым “эффектом лавины”, что означает, что любое, даже самое незначительное изменение исходных данных приведет к заметному изменению результата. Такой подход идеален для работы блокчейна, так как хеш-функции гарантируют «необратимость» всей цепочки транзакций. Однако, хеш-функции не передаются транзакции последовательно, а напротив - собираются в одно хеш-значение при помощи двоичного дерева с хешами (дерево Меркла). Другими словами, общее состояние блокчейна можно выразить одним числом - хешем последнего (нового) блока, причем число это будет уникальным, и изменение любого другого хеша в цепочке повлечет за собой и изменение итогового хеша.

Ключевые слова: Cryptography, Hash, Image Hash, Audio Hash, Video Hash, SHA-256

Рисунок 1 Схема блокчейна

Как мы выяснили, алгоритмы классических хеш-функций оптимально подходят для блокчейна и для решения ряда других задач (в файловых системах, в управлении ключами и т.п.). Тем не менее, свойство неизменности результата хеш-функции не дает использовать их в других задачах, где необходимость его применения кажется очевидной. О таких случаях и пойдет речь далее.

Введение:

Однако, для другой задачи, например, защите авторских прав обычные хеш-функции не подойдут из-за упомянутого ранее “эффекта лавины”. Часть графического, аудио, видео объекта не удастся сравнить с его полной версией! Почему? Ответ прост они могут возвращать совершенно различные значения для схожих объектов. А перцептивное хеширование - это частный случай локально-чувствительного хеширования. Поэтому перцептивные хеш-функции, как и локально-чувствительные, для близких 6 объектов возвращают близкие значения хешей. Перцептивные хеши можно сравнивать между собой и делать выводы о степени сходства двух наборов данных. Название «перцептивных» хеш-функций произошло благодаря тому, что в ходе вычисления значения хеша применяются процессы, имитирующие различные аспекты восприятия информации человеком. Они могут быть использованы для сравнения на схожесть некоторого числа объектов будь то аудио, видео или графика, что делает перцептивный-хеш must-have в сфере защиты информации. Рассмотрим схематично его работу в сравнении с обычным хешом, а также применение на упомянутых выше объектах.

Теория:

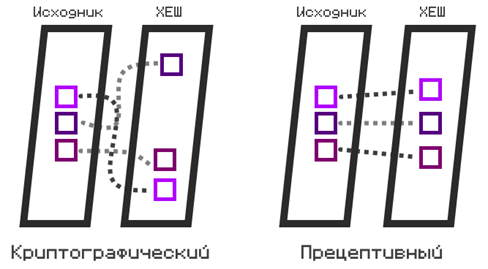

Перцептивный хеш - это “отпечаток пальца”, основанный на вводе изображения, который можно использовать для сравнения изображений путем вычисления расстояние Хемминга (что в основном означает подсчет количества различных отдельных битов). Анализируя принцип работы перцептивного хеша с обычным, получаем следующую схему:

Рисунок 3. Условные схемы работы обоих алгоритмов

Области применения:

Как и полагается, все упирается в наши возможности и фантазии, однако мы выделили следующие три категории, в которых “подробно” рассказывается о возможности применения данной хеш-функции.

Графические объекты:

Существует несколько различных алгоритмов хеширования воспринимаемых изображений, но все они используют одинаковые шаги для создания упомянутого выше “отпечатка”. Самым простым для объяснения является средний хэш (также называемый хэш). Давайте возьмем следующее изображение и посмотрим, как оно работает.

Рисунок 4. Глад Валакас

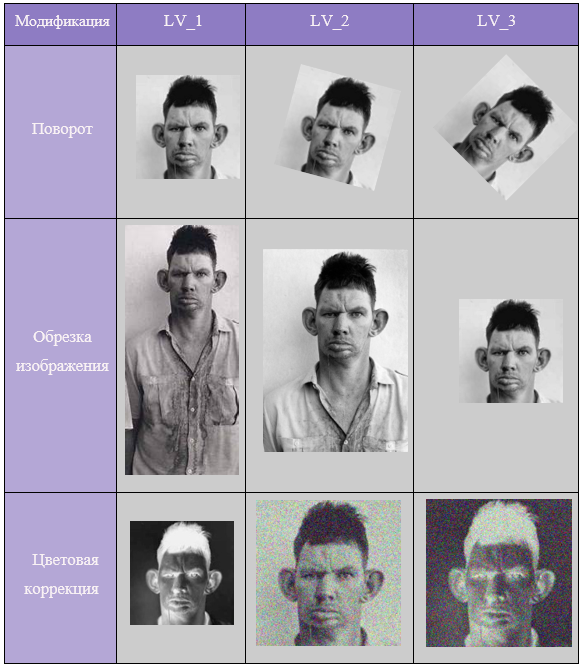

Модификации объекта, которых можно выделить бесконечное множество различных способов издевательств над нашим исследуемым объектом, для простоты предлагаю выделить три категории:

Поворот изображения; Обрезка; Цветовая коррекция

Таблица 1.

Модификации изображения (Теория)

|

Модификация |

LV_1 |

LV_2 |

LV_3 |

Единицы измерения |

|

Поворот |

1-15 |

16-30 |

31-45 |

Градусы (°) |

|

Размеры изображения |

0 |

60 |

30 |

% текущего изображения |

|

Цветовая коррекция |

Инверсия цвета |

Шум |

Шум+ Инверсия цвета |

— |

Показываем:

Таблица 2.

Модификации изображения (Практика)

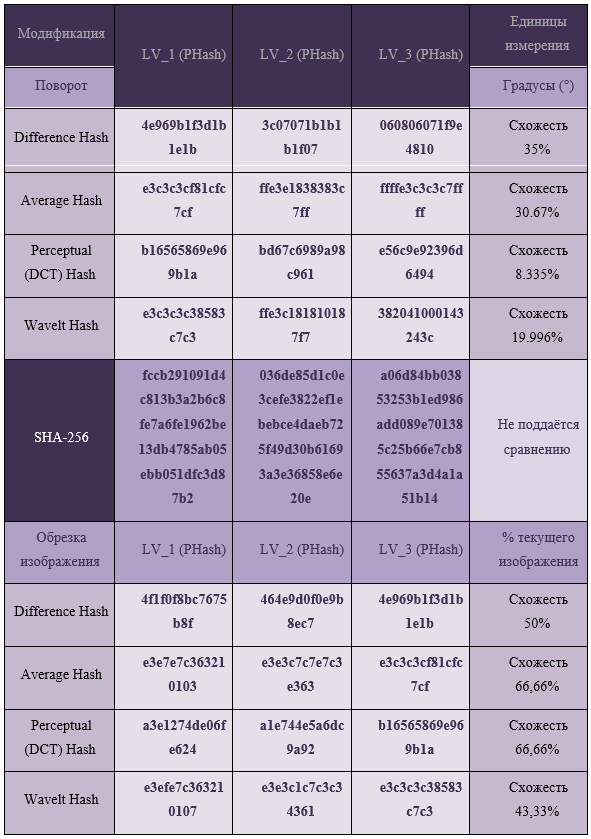

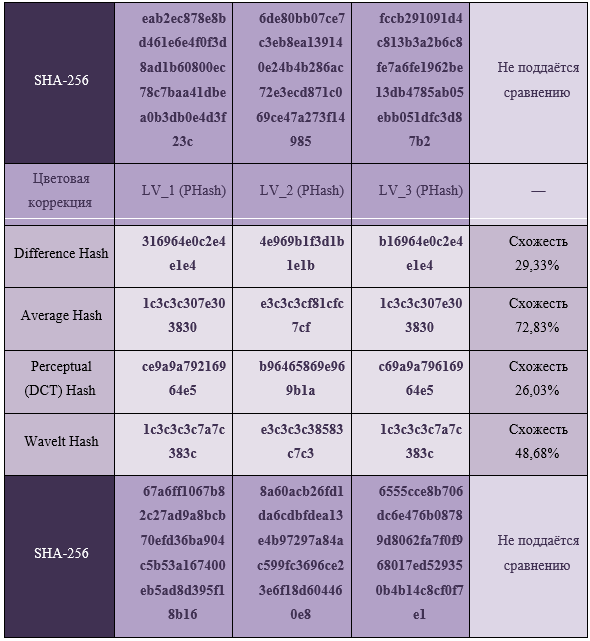

Существующие прецептивные-хеш функции:

- Difference Hash (об. diff_hash или ih_dhash)

- Average Hash (об. average_hash или ih_avghash)

- Perceptual (DCT) Hash (об. dct_hash или ih_phash)

- Wavelet Hash (об. wavelet_hash или ih_whash)

Таблица 3.

Сравнение прецептивных хеш алгоритмов

Таблица 4.

Сравнение прецептивных хеш-алгоритмов

|

Название алгоритма |

EDM расстояние |

Гистограмма IoU |

Оптимальный F1-счет |

Оптимальный порог |

|

Difference Hash |

12.54 |

0.20 |

0.79 |

0.41 |

|

Average Hash |

8.79 |

0.25 |

0.70 |

0.46 |

|

Perceptual (DCT) Hash |

8.03 |

0.30 |

0.69 |

0.52 |

|

Wavelet Hash |

12.23 |

0.21 |

0.77 |

0.39 |

Применение:

Защита от перерепостов, распознавание объектов по фотографии, одним словом всевозможная защита авторских прав.

Аудио объекты:

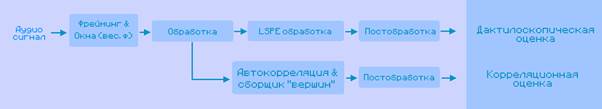

1. Х.Ф. На периодической основе

Мы считаем, что профиль периодичности аудио кадра может быть использован в качестве подписи для идентификации и контроля несанкционированного доступа. Свойство периодичности звуковых сигналов было использовано в таких приложениях, как обнаружение голосовой активности, обнаружение тишины и сжатие речи. Мы рассмотрели два различных метода оценки периодичности, один из которых основан на параметрической оценке, а другой - на методе основано на корреляции. Блок-схема общего хэша на основе периодичности на Рисунке 1. Входящий аудио объект обрабатывается кадр за кадром, и с одинарной периодичностью. значение извлекается для каждого кадра. Аудиосигнал препроцессируется для того, чтобы вывести на передний план периодическую динамику сигнал. В идеале, цель сглаживания в препроцессировании этап - спектральное усиление, т.е. удаление спектральных характеристик в связи с аудиоконтентом, при выходе из него спектральная тонкая структура (основная частота) нетронута. Фильтрация обратного линейного предсказания (LP) является распространенным способом выполняя это задание. Сначала применяется фильтр нижних частот, а затем инверсный фильтр прогнозирования с 4 ответвлениями. Этот сигнал обозначается как s0(i), i = 1, .... N. Затем аудиосигнал сегментируется на перекрывающиеся кадры, и каждый кадр заостряется в окне удара, чтобы уменьшить эффект края. Скорость кадров составляет 25 миллисекунд, а процент перекрытия - 50% (т.е. длина перекрытия составляет 12,5 миллисекунд), что достаточно для извлечения квазистационарных сегментов из звукового сигнала. Оценщик периода работает с каждым таким обработанным аудио кадром. Наконец, расчетные временные ряды покадровых интервалов подвергаются постобработке с помощью фильтра конечных импульсов с семью нажатиями для смягчения последствий искажений, которые могут привести к эффекту десинхронизации. Термин "десинхронизация" относится к тому факту, что при поиске аудио документа с коротким клипом (скажем, 5 секунд) начальная и конечная точки его хэша будут отображаться как произвольно расположенные. на всей хэш-фрагменте документа. Сглаживание смягчает этот резкий пуск и остановку гашиша. часть клипа.

Рисунок 5. Блок-схема

Несколько слов в порядке для выбранного диапазона звуковых частот. Известно, что типичная доминирующая частота человеческого голоса находится в диапазоне 50-400 Гц, в то время как она составляет может быть гораздо шире для музыкальных сигналов. Однако, несмотря на то, что частоты, присутствующие в музыке, могут быть гораздо шире. (около 50-4000 Гц), диапазон 50-400 Гц все еще охватывает большую часть музыкальных звуков.

2. Х.Ф. Трансформация Домена

Аудио сигнал делится на возможно перекрывающиеся кадры, и каждый кадр представлен его частотными кепстральными коэффициентами (ЧКК), которые представляют собой краткосрочные спектральные характеристики. Разложение по сингулярным числам (РСЧ) дополнительно суммирует эти особенности. Обратите внимание, что в методе на основе РСЧ мы используем исходный сигнал, а не его версию с фильтром нижних частот, как в схемах на основе периодичности

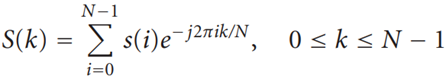

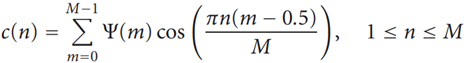

Блок-схема вычислительной процедуры для Характеристики ЧКК показана ниже. Вычисляется дискретное преобразование Фурье (ДПФ) каждого оконного кадра, и логарифмические величины этих коэффициентов сохраняются.

Рисунок 6. Блок-схема ЧКК

Этот спектр затем делится на частоту распада расплавов. в соответствии с нелинейным восприятием слуховой системы человека, линейным ниже 1 кГц и логарифмическим выше. Спектральные компоненты расплава усреднены, чтобы получить гладкий спектр через фильтрацию расплава. У само-фильтров нелинейные и перекрывающиеся лаки расплава. Наконец-то Характеристики ЧКК получены путем косинусного преобразования (ДКТ) на расплавно-спектральных векторах. Точнее говоря, можно начать с вычисления N точек входного сигнала.

Формула 1

Также определяется фильтровбанк фиотров M, где треугольные фильтры, Hm(k); m = 1, 2, .... M; k = 0, 1, 1.... N - 1, имеют увеличенную полосу пропускания в соответствии со шкалой mel. Эти фильтры используются для вычисления среднего спектра вокруг каждой центральной частоты в (6). лог-спектр энергии на выходе каждого фильтра вычисляется как

Формула 2

Наконец, расплавно-частотный cepstrum вычисляется как ДКТ выходов фильтра M:

Формула 3

Количество ЧККК аспектов в «Формуле 3» обычно составляет от 24 до 40, хотя для речи часто используются первые 13 коэффициентов cepstrum.

В результате получается матрица F × M, в которой каждая строка состоит из значений MFCC для одного кадра, и F строк, количество кадров, в которые был сегментирован весь аудиосигнал. Эта матрица отражает эволюцию сигнала во временно-частотном ландшафте. Краткое описание этой ситуации рассчитывается через ЧКК этой матрицы. Разложение сингулярного значения эффективно уменьшает F × M-мерную M-матрицу ЧКК -характеристики на гораздо меньшую инвертируемую квадратную матрицу. Таким образом, данная F×M матрица разлагается как A = UDVT, где A - F × M матрица, которую мы хотим обобщить, D - как F×M матрица с минимальными (F, M) диагональными элементами, U - как F × F ортогональная матрица, а V - как M × M ортогональная матрица. В целом, несколько сингулярных значений (первые несколько составляющих диагональной матрицы D) дают хорошее обобщение матрицы A. В нашем исследовании мы использовали только от одной до трех единичных ценностей.

Применение:

Такие перцептивные хэш-функции могут быть использованы в качестве инструмента для поиска конкретной записи в базе данных,

для проверки подлинности содержания записи, для мониторинга некоторой трансляции, для автоматического индексирования мультимедийных библиотек, для обнаружения атак фальсификации контента и т.д. Например, при поиске по базам данных и мониторинге вещания, вместо этого сравнения всего набора образцов, последовательность хэширования будет достаточно для быстрой идентификации контента. Более того, в контексте водяных знаков желательно внедрить следующее: В контексте водяных знаков желательно, чтобы в документ вставлялась зависящая от содержания подпись в сочетании с именем владельца или авторского права. Такие зависящие от содержимого водяные знаки помогают от копировальных атак, когда злоумышленник может попытаться обмануть систему, скопировав встроенный водяной знак из одного документа и перенести его на другой документ. Хэш-значения могут также использоваться для синхронизации в водяных знаках, где в качестве решения против атак по десинхронизации часто используется многократное встраивание.

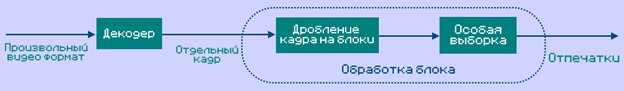

Видео объекты:

Вытекает из графических объектов, по сути у нас появляется возможность использовать работу алгоритма в целях поиска объекта на изображении в действии. В этом случае потеря информации вокруг основной части изображения не играет особой роли. Развитие этой области прецептивного хеширования я вижу как некоторый механизм входящий в набор AAA протоколов, например способ действенный способ распознавания лиц и предметов, защита от ботов, отказ от капчи, работа с AR, да и в целом обучение в реальном времени.

Рисунок 7. Схема обработки видео отпечатка

Заключение:

Исходя из общего положения и опираясь на совокупность всех ранее выше показанных и упомянутых операций можно заключить, что в результате грамотного и успешного изучения возможности использования перцептивных хеш-функций для защиты информации мы способны реализовать защиту Графических, Аудио и Видео объектов для следующих целей:

Защита от перерепостов; распознавание объектов по фотографии; Защита авторских прав, Защита от различного рода имитаций.